智能网联汽车车端信息安全测试案例及分析

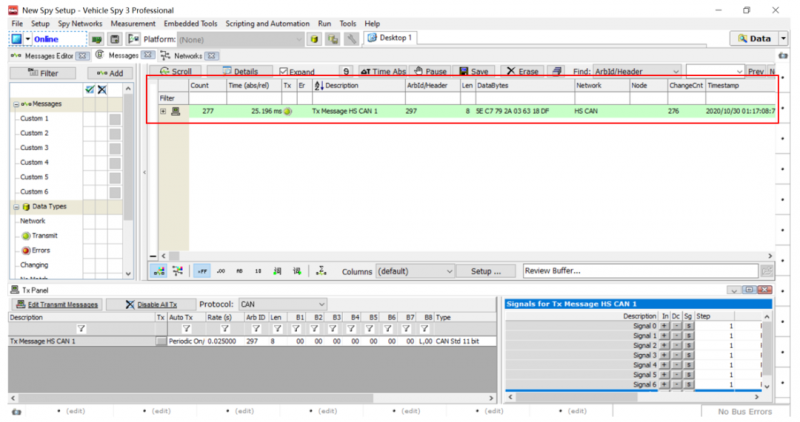

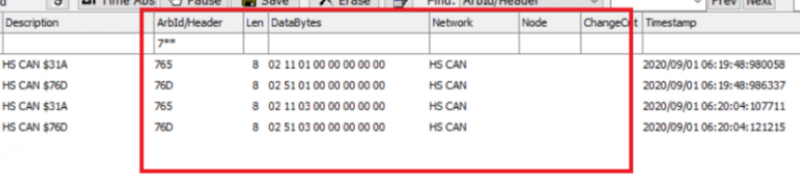

案例一:CAN总线缺乏认证加密导致信息安全风险

风险分析:

攻击者通过注入CAN总线恶意指令,会导致车辆加速、制动、挡位异常、方向盘助力失效等影响车辆动力的问题。攻击者可通过对CAN总线发送报文,造成汽车系统崩溃、甚至会影响汽车行驶过程中的制动,会对汽车本本以及车主的人身安全造成巨大的影响。

测试过程:

• 对CAN总线进行模糊测试,观察是否出现异常报文及异常现象。

• 在测试某型号ECU中,使用CANFD诊断11服务,无任何前置条件即可对ECU进行复位操作。

• 在测试某型号汽车中,使用ECU诊断复位指令7DF 11服务,会导致行驶中急停。

改进方案:

通过OBD注入的恶意指令,可通过在中央网关部署IDPS进行防御。过滤或舍弃外部流量、对关键指令进行白名单等策略可有效抵御OBD接口、跨域报文等攻击方式。基于诊断方式的攻击,可通过对关键服务增加安全访问(27服务)进行防护,或增加OBD口加密认证机制,仅允许授权设备进行诊断。

案例二:非授权应用安装

风险分析:

商城的应用下载与更新使用明文进行传输,已被劫持替换。在安装时没有对应用进行验证,基于以上两点漏洞,通过DNS欺骗可以实现任意应用安装。通过在本地搭建虚假的下载应用服务器,可实现任意安卓程序的安装。通过此方法可以安装任意应用,当前用户权限较低,可以通过安全 ROOT 工具提升权限。进一步分析利用,可以实现对车辆的控制。

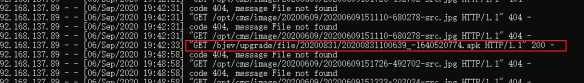

测试过程:

• 搭建虚假应用下载服务器,提供应用更新服务

• 在本地开启移动热点

• 修改 HOSTS 文件

• 关闭 IVI 的移动网络,使 IVI 链接上面的虚假应用下载服务器建立的热点。

• 在商城中更新对应应用,可以看到安装的第三方应用。

改进方案:

关闭对应服务端口

案例三:工程模式无身份校验

风险分析:

工程模式无身份认证会导致车主和企业大量的隐私信息泄露,包括TSP地址、账户密码、证书信息、定位信息等,黑客利用这些信息可攻击企业TSP平台,从而给企业造成难以估量的损失。

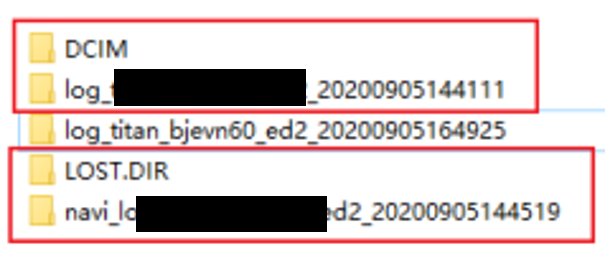

测试过程:

测试某车型时,通过进入工程模式,获取到了车主大量的敏感信息。该车型很容易找到工程模式入口,且进入时没有任何认证。在设置下的车辆信息中多次点击车架号可进入工程模式。工程模式下能都导出日志、升级固件、查看各类信息。

改进方案:

IVI系统增加符合规则的强访问口令(大小写字母、数字、特殊字符、不少于8位等等)或将工程模式入口屏蔽掉,从根源上断掉该攻击路径。

案例四:调试口访问无身份校验

风险分析:

无身份验证的调试接口会造成用户隐私信息泄露,固件被提取等风险。通过获得终端root权限,可从终端系统中分析得到敏感文件等信息,还可根据内部应用程序,逆向分析程序逻辑,可能会引发远程控制车辆的风险。

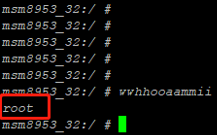

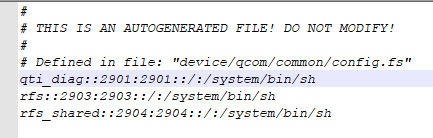

测试过程:

测试某T-BOX时,通过进入UART硬件调试接口,访问系统,获取大量隐私信息及证书文件。扫描uart接口定义,可识别出对应针脚并显示不同的波特率,通过分析data数据,判断正确的波特率,由此识别得到uart接口,进入T-BOX终端系统并获得root权限。

改进方案:

硬件层面屏蔽UART调试串口,软件层面,调试串口屏蔽掉调试输出并增加符合规则的强访问口令(大小写字母、数字、特殊字符、不少于8位等等)。

案例五:针对已知漏洞的修复能力

风险分析:

对于IVI安卓、Linux等系统,是否具备已知漏洞修复能力。攻击者可通过系统存在的已知漏洞对其进行攻击,从而获取用户数据,或通过已知漏洞为入口获取一定权限,注入恶意软件。

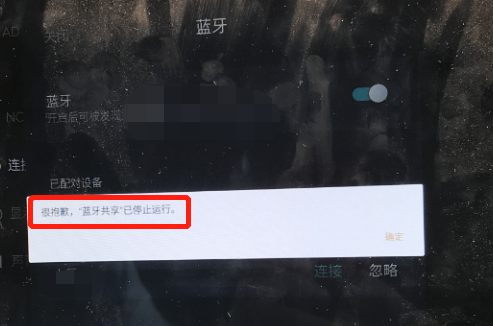

测试过程:

查看IVI安卓版本,选择相关CVE漏洞进行漏洞验证测试。测试某车型时,其安卓版本为6.0,选择CVE-2020-0022进行POC测试。蓝牙开启情况下,远程攻击者在一定距离范围内利用蓝牙的MAC地址得到蓝牙守护程序的权限,从而执行任意代码,获取个人数据或传播恶意软件。

改进方案:

更新最新的Android安全补丁,进行漏洞修复。

软件测评中心致力于汽车信息安全测试领域研究,拥有专业的信息安全测试团队,具备完善的汽车信息安全测评体系,能够帮助企业及时发现安全风险,为企业提供问题解决方案,助力汽车行业安全水平高质量发展。

最新资讯

-

全国汽车标准化技术委员会汽车节能分技术委

2025-04-18 17:34

-

我国联合牵头由DC/DC变换器供电的低压电气

2025-04-18 17:33

-

中国汽研牵头的首个ITU-T国际标准正式立项

2025-04-18 17:32

-

为什么要进行汽车以太网接收测试?汽车以太

2025-04-18 17:26

-

产品手册下载 | NI 全新USB数据采集-NI mio

2025-04-18 16:39

广告

广告