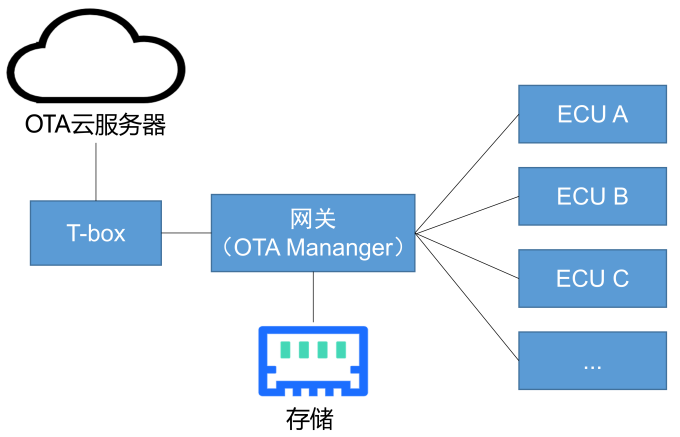

汽车软件升级(OTA)安全风险案例分析

1.企业推送OTA升级包,车端与OTA云服务器建立安全连接,一般将待更新的固件传输到车辆的 T-box(或者其他联网部件),再传输给 OTA Manager。

2.OTA Manager管理所有 ECU 的升级过程,它负责将固件分发到 ECU,并告知 ECU 何时执行更新。

3.ECU更新完成后,OTA Manager通过 T-box(或者其他联网部件)向云服务器发送确认。

OTA系统参考架构

一、OTA常见风险

图片

OTA安全风险存在于升级的各个流程,常见的安全风险有云服务器安全风险、传输安全风险、通讯协议安全风险、车端安全风险、升级包篡改风险等。

云服务器安全风险

OTA云服务器主要进行升级包制作、软件管理、策略及任务管理等。OTA云服务器与其它云平台一样,容易遭受DDoS攻击、MITC攻击、跨云攻击、编排攻击、加密劫持等,可能导致用户敏感信息泄露、推送的升级包被篡改、升级策略更改等风险。

传输安全风险

OTA云服务推送软件升级包到车端的过程,若采用弱认证方式或明文传输,容易遭受中间人攻击、窃听攻击等,黑客可进一步获取升级包进行解析、篡改升级包信息等,可能导致关键信息泄露、代码业务逻辑泄露等风险。

通讯协议安全风险

云端与车端的通信过程若采用不安全的通信协议或通信过程不采用认证机制、明文通信等,容易遭受中间人攻击、窃听攻击、重放攻击、DoS攻击等,可能导致车端升级信息错误、敏感信息泄露、拒绝服务等风险。

车端安全风险

车端获取到升级包后会进入升级流程。若引导程序、系统程序、OTA版本号等固定参数可信验证策略不安全或缺失,可能导致车端运行恶意系统,造成隐私泄露、财产损失等风险。此外,车端系统出现公开漏洞,若不及时进行修复,可能导致黑客利用漏洞进行攻击,造成车辆、财产乃至人身安全风险。

升级包篡改风险

篡改或伪造升级包后发送到车端,若车端升级流程缺少必要的验证机制或验证机制存在漏洞,篡改或伪造的升级包可顺利完成升级流程,可达到篡改系统、植入后门等恶意目的。

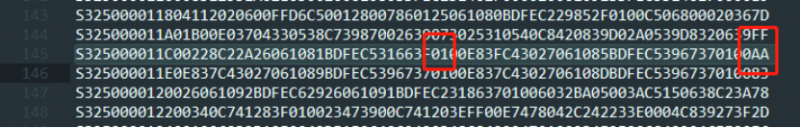

二、OTA安全测试案例

图片

本文对OTA升级过程中可能存在的安全风险进行检测。

(1)通过调试工具进入到车机系统后,发现数据库文件存在TSP平台信息泄露。可以看到OTA升级地址。

云平台信息泄露

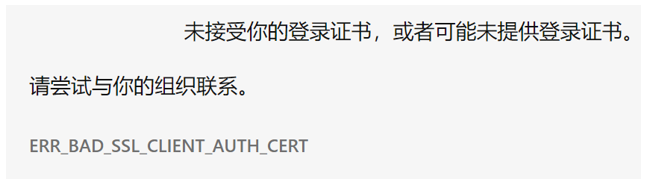

(2)对该云平台尝试进行渗透。发现开放某端口,且需要证书进行连接。

云平台渗透

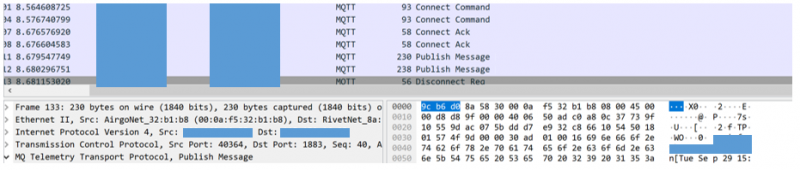

(3)发现采用了明文MQTT协议进行传输。尝试接入,发现可连接并可订阅相关消息。

通讯协议抓取

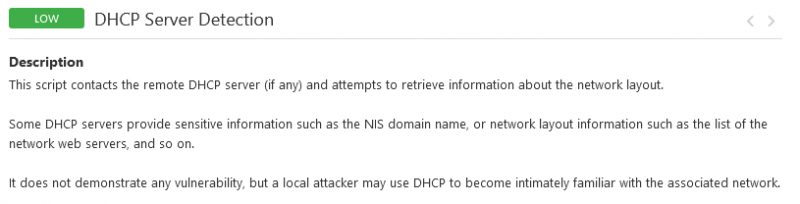

(4)使用漏洞扫描工具对IVI进行漏洞扫描。发现DHCP服务器存在检测漏洞,低危。

系统漏洞扫描

(5)篡改升级包,尝试尽进行本地升级。修改相关文件关键信息,升级包无法正常启动。

升级包篡改

检测认证事业部软件测评中心长期致力于汽车信息安全测试技术研究,拥有专业的信息安全测试团队,具备完善的汽车信息安全测评体系,能够帮助企业及时发现安全风险,为企业提供问题解决方案,助力汽车行业安全水平高质量发展。

最新资讯

-

2025智驾“封神榜”测评|小鹏MONA M03智车

2025-04-29 18:24

-

风噪测试在电动汽车时代的关键作用

2025-04-29 11:34

-

汉航车辆性能测试系列之操纵稳定性测试--汉

2025-04-29 11:09

-

新能源汽车热管理系统验证体系PITMS正式发

2025-04-29 11:09

-

试验载荷谱采集

2025-04-29 11:07

广告

广告