V2X通信安全技术要求标准解析

《基于LTE的车联网通信安全技术要求》——报批稿

01 基于LTE的车联网通信架构

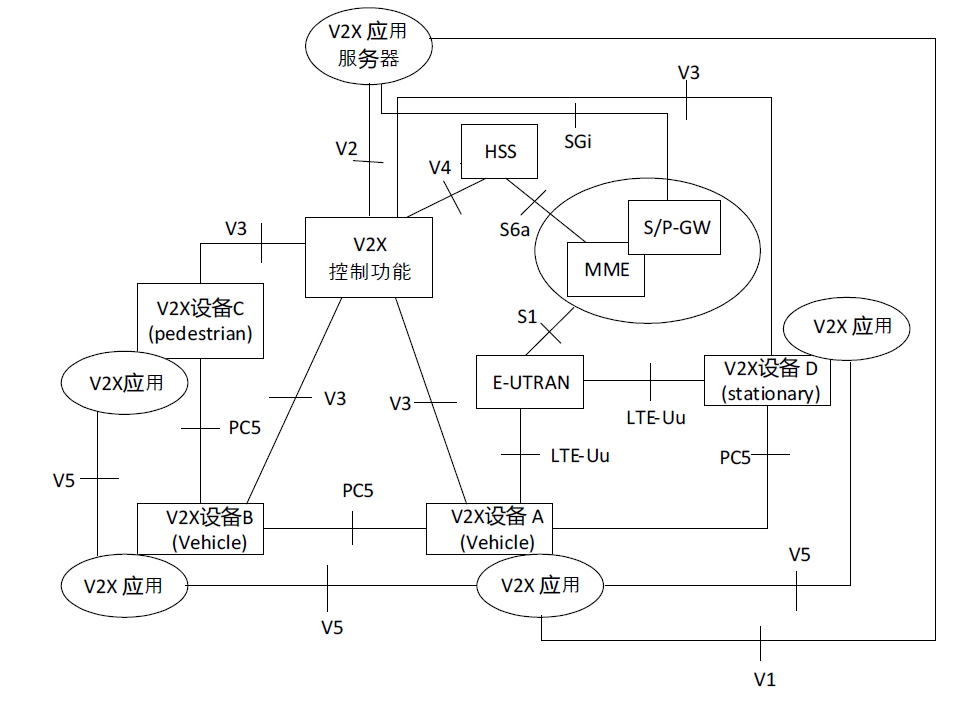

基于LTE的车联网通信系统支持车-车(V2V)应用、车-路(V2I)应用、车-网(V2N)应用和车-人(V2P)应用,利用这些应用可向用户提供诸如道路安全、交通效率提升和信息娱乐等各类业务。

V2X 通信有两种操作模式,基于PC5的V2X通信和基于LTE-Uu的V2X通信。

图 V2X通信架构

名词解释

E-UTRAN:LTE无线接入网。

在3G(The 3rd Generation Mobile Communications,第三代移动通信)网络中,接入网部分叫做UTRAN(UMTS Terrestrial Radio Access Network,UMTS陆地无线接入网)。

在LTE(Long Term Evolution,长期演进)网络(即俗称的4G网络)中,因为演进关系,我们将接入网部分称为E-UTRAN(Evolved UMTS Terrestrial Radio Access Network,演进的UMTS陆地无线接入网),即LTE中的移动通信无线网络。

MME:MME(Mobility Management Entity)移动管理节点

SGW:Serving GW服务网关

PGW:PDN Gateway(Packet Data Network) 公用数据网络网关

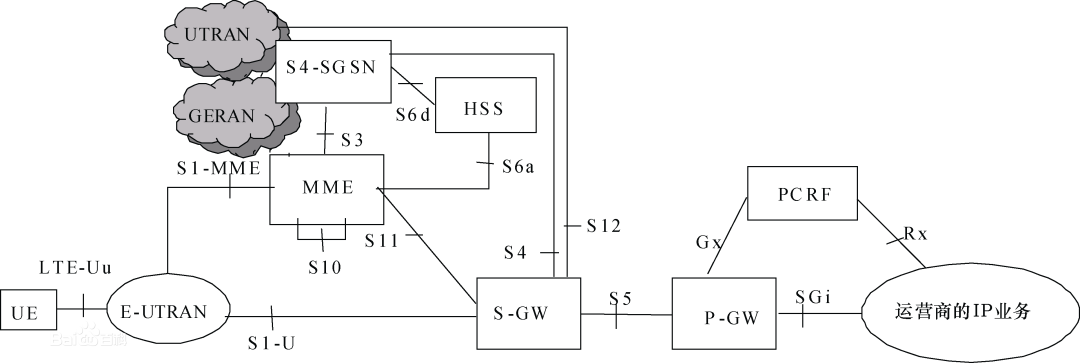

LTE(4G)网络中的分组域核心网(EPC)的三大逻辑网元是MME,S-GW,P-GW。其中MME用作移动管理;P-GW链接Internet,计费;S-GW作为用户接入网络做一些路由选择,资源分配等工作。

图 3GPP接入(非漫游)架构

(1)MME,属于控制面。是一个信令实体,主要负责移动性管理、承载管理(bearer激活/关闭过程)、用户的鉴权认证、SGW和PGW的选择等功能。简单的说MME是负责信令处理部分。

(2) SGW终结和E-UTRAN的接口,主要负责用户面处理,负责数据包的路由和转发等功能。进行eNodeB间切换时,可以作为本地锚定点*,并协助完成eNodeB的重排序功能;在3GPP不同接入系统间切换时,作为移动性锚点(终结在S4接口,在2G/3G系统和P-GW间实现业务路由)。对每一个与EPS相关的UE,在一个时间点上,都有一个SGW为之服务。

(3) PGW终结和外面数据网络(如互联网、IMS等)的SGi接口,是EPS锚点,即是3GPP与non-3GPP网络间的用户面数据链路的锚点,负责管理3GPP和non-3GPP间的数据路由,管理3GPP接入和non-3GPP接入(如WLAN、WiMAX等)间的移动,还负责DHCP、策略执行、计费等功能;如果UE访问多个PDN,UE将对应一个或多个PGW。

*锚定点,anchor,即用户从不同接入系统接入时,用户的业务数据流都从某个CN网元出去。当用户在不同接入系统之间移动时,可以保证该网元分配的用户地址保持不变。

从英语来看,Anchor(锚点)跟咱们汉语中的锚点本身意义一样,比如船在水里,把锚往水里一扔,船怎么晃悠都会围绕这个锚点移动(绕圈)。

引申到移动通信中,一个UE在一定范围内(3GPP技术框架内)可以在多个接入点(eNB或者MME/S-GW)接受服务。

1.如果UE在同一个eNB的不同扇区移动(小区内切换),那么接入的eNB是没有改变的(至少是同一个ID的eNB),那么eNB就叫做这种场景下的移动性锚点。

2.同理,在同一个MME管辖范围下的不同eNB之间切换(小区间切换),那么接入的eNB发生改变,但是接入服务的MME没有改变,所以,在这种场景下,MME是移动性锚点(当然,SGW也可能没有改变,但场景不同)

3.当UE在3GPP的不同技术之间切换,比如G网/W网/LTE网之间切换的时候(Inter-RAT切换),eNB和MME都可能会变化(比如2G没有eNB,也没有MME,至少不是这个名字),但是S-GW是连接不同3GPP的RAT的设备,在不同RAT之间切换(包括回退)的场景下,S-GW是没有改变的,所以在这种场景下,S-GW是所谓3GPP之间切换的锚定点。

HSS: Home Subscriber Server,归属签约用户服务器,是EPS中用于存储用户签约信息的服务器,是2G/3G网元HLR的演进和升级,主要负责管理用户的签约数据及移动用户的位置信息。

EPS:EPS 主要包含三个部分:UE(User Equipment,用户终端)、E-UTRAN(Evolved Universal Terrestrial Radio Access Network,无线网络)和 EPC(Evolved Packet Core,核心网络)。

E-UTRAN 作为无线接入网,通过射频收发装置 eNB 与 UE 进行无线信号交互,EPC 作为核心网,完成数据流量的控制。

基于LTE-Uu的操作模式可以是单播或广播方式。

V2X设备可以分别使用这两种操作模式进行接收和发送。例如:一个V2X设备可以使用LTE-Uu的下行广播接收V2X消息,但发送V2X消息不使用LTE-Uu。一个V2X设备也可以通过LTE-Uu下行单播来接收V2X消息。

基于PC5的V2X通信重用一对多的ProSe直接通信传输过程,邻近通信中定义的PC5-U协议栈用于基于PC5接口的V2X通信传输。

名词解释

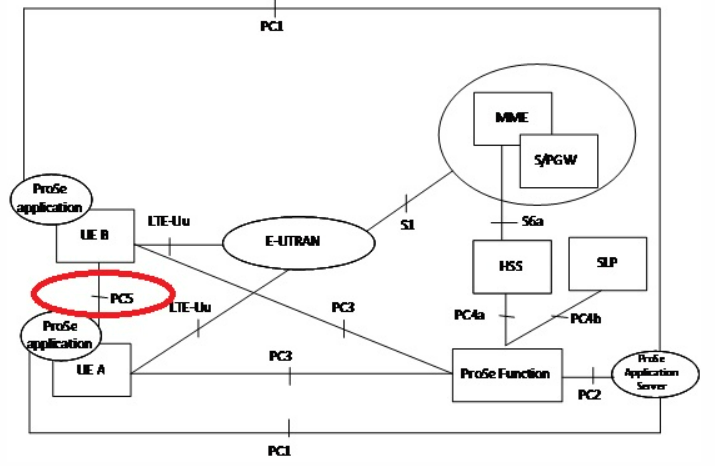

Proximity Services (ProSe) 是一种基于3GPP通信系统的近距离通信技术。

ProSe的一种网络架构如下。终端(UE A)与终端(UE B)之间的通信接口叫PC5接口。

图 ProSe 架构

ProSe与WLAN直连(WLAN Direct),蓝牙连接的区别:

WLAN直连、蓝牙连接以及基于3GPP的ProSe近距离服务都是端到端的连接服务,他们的区别是什么?

1. 基于3GPP的ProSe近距离服务通信无论是在有网络区域,还是在无网络区域的通信都是受3GPP网络控制,在无网络区域,终端需要预配置(通过终端,或卡,或之前注册过小区的预配置信息),而不是任意2个终端可以随意进行连接

2. 基于3GPP的ProSe近距离通信不仅包括WLAN直连(这种直连也受网络控制),还包括其他的技术,例如sidelink技术

3. 基于3GPP 的ProSe近距离通信功能更强,支持一对一通信、也支持一对多的通信

4. 基于3GPP 的ProSe近距离通信不仅支持终端的通信,还支持终端中继技术,用于增强网络覆盖能力。

参考文档:3GPP TS 23.303: "Proximity-based services (ProSe); Stage 2".

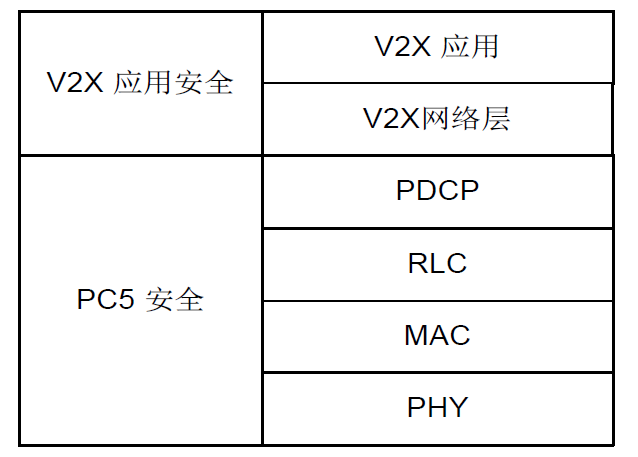

02 基于LTE的车联网通信安全协议架构

基于LTE的车联网通信安全包括承载安全(PC5安全或LTE-Uu安全)和V2X应用安全两部分。

图 V2X通信安全协议架构

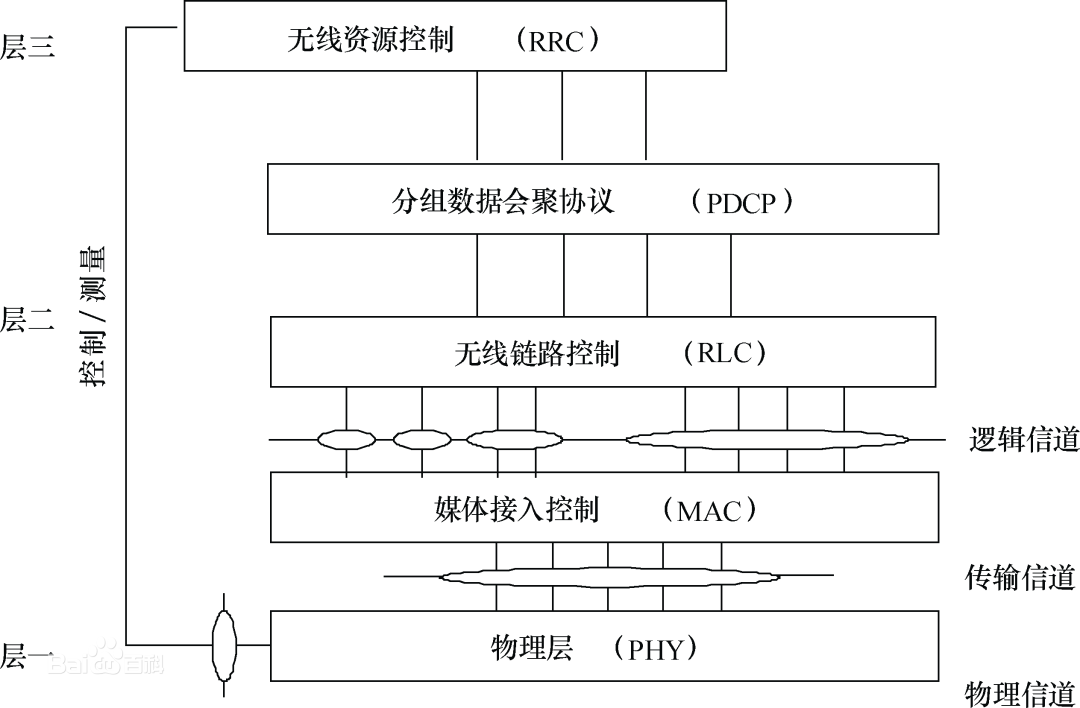

其中,参考LTE 无线接入协议体系结构。

图 LTE 无线接入协议体系结构

03 基于LTE 的车联网应用层通信安全架构

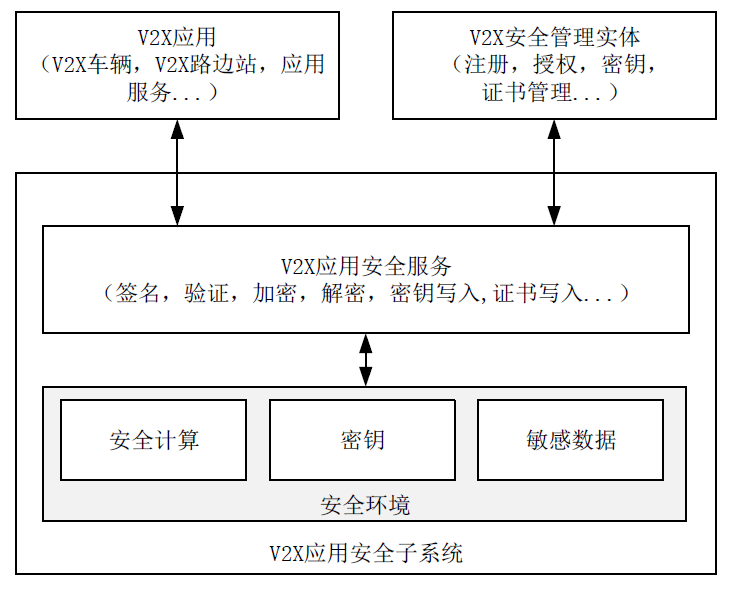

图 基于LTE的车联网应用层通信安全架构

安全子系统中各功能实体的功能为:

——V2X 应用安全子系统:位于V2X 车辆、V2X 路边站、V2X 服务提供商的应用服务系统中负责为V2X 应用提供通信安全的功能实体。

——V2X 应用:位于V2X 车辆、V2X 路边站、V2X 服务提供商的应用服务系统中需要V2X 应用通信安全的功能实体。

——V2X 安全管理实体:负责对V2X 应用安全子系统进行安全配置和安全数据供应的功能实体, 例如,注册、授权、密钥供应和证书颁发等功能实体。

——V2X 应用安全服务:位于V2X 应用安全子系统中,与V2X 应用进行交互以完成消息签名、验证、加密、解密等操作,与V2X 安全管理实体进行交互完成密钥写入,证书申请与写入等操作。

——安全环境:存储重要的安全数据,例如,CA 证书、公私钥和加解密密钥等;为安全服务实体提供重要的安全计算服务,如数字签名、数据加密和解密等。

04 V5接口(V2X设备间交互接口)的安全过程

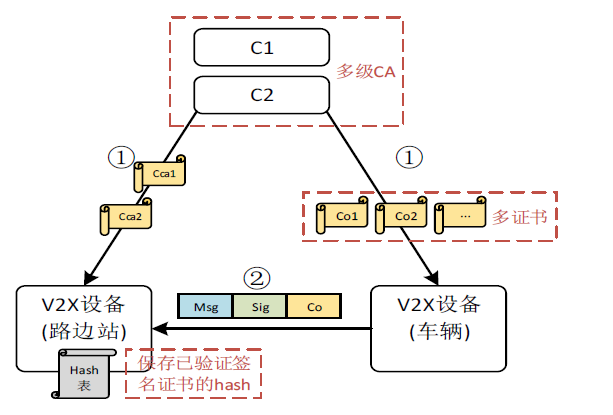

图 V5接口安全流程

在V2X业务中,V2X设备间通过V5接口交互,安全通信由应用层处理。V2X设备包括V2X车辆(OBU)、V2X路边站(RSU)等。

通过V5接口提供的通信完整性保护架构如上图所示,典型的安全过程如下:

1) 证书管理系统向V2X设备颁发其用于签发消息的公钥证书(安全消息证书),并以安全的方式向接收消息的V2X设备提供CA公钥证书(以V2X车辆和V2X路边站通信为例,如图8中①所示,C1/C2向V2X车辆下发Co1、Co2、…,向V2X路边站下发Cca1、Cca2)。

推荐证书管理系统向V2X车辆下发多个公钥证书,V2X车辆每次从这些证书中随机选取一个使用,以保证用户隐私。

2) V2X设备利用与颁发给它的公钥证书相对应的私钥对消息进行数字签名,将签名消息连同公钥证书或证书链一同播发出去(如图8中②所示,上述消息由需要传递的内容、对内容的签名以及所使用的公钥证书/证书链构成)。

此处,接收方的V2X设备可将颁发公钥证书(Co)的CA证书(Cca2)设置为可信证书,接收方的V2X设备利用上述CA证书验证发送方的公钥证书,这样V5接口消息中可以不携带完整证书链,从而节省了空口传输资源。

3) 作为接收方的V2X设备首先利用CA公钥证书验证消息中携带的公钥证书或证书链,然后利用公钥证书中的公钥验证签名以检查消息的完整性。

可选的,接收方V2X设备成功验证对端的公钥证书(Co)后,可将该证书的hash值保存在本地,后续可以通过验证证书hash的方式验证该证书,从而减少证书验证所需的密码学操作。

V2X路边站到V2X车辆间的通信、V2X车辆到V2X车辆间的通信与上述过程类似。

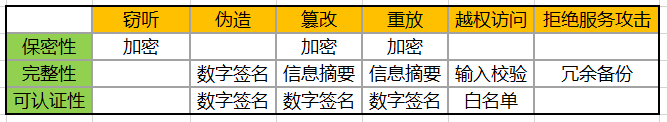

05 信息安全元素

信息安全防护维度和攻击手段的对应措施,如下图:

图 信息安全维度

签名算法应用场景:

V2X信息安全应用中,签名算法用于确认发送者发送信息的完整性及不可否认性。签名算法要求用于且不仅限于以下场景:

——证书链验证;

——证书系统的策略配置下发;

——证书系统颁发的证书撤销列表的下发;

——证书请求的生成及验证;

——V2X设备之间数据交互。

加密算法应用场景

加密算法用于通信双方实现密文通信,实现信息的机密性,当通信双方需要进行密文通信、以保证信息的机密性时,例如加密算法用于以下场景:

——车与车之间需要不允许被窃听的双向通信。

注册机构

注册机构(Enrollment Authority,EA):负责V2X 设备的认证,设备只有经过相关注册机构的认证才能在系统中使用。

车联网系统中注册机构为颁发注册证书的注册CA。

注册证书后续用来申请消息证书。

授权机构

授权机构(Authorization Authority,AA):负责V2X 设备的授权,设备只有经过相关授权机构的授权才能在系统中播发或接收授权许可的消息。

AA首先验证颁发给设备的注册证书的有效性,然后为合法的设备颁发消息证书,即安全消息证书或服务消息证书。

车联网系统中授权机构为颁发安全消息证书的安全消息CA 和颁发服务消息证书的服务消息CA。

设备生产厂商

在设备的生产过程中,以下数据将被在安全的环境下写入设备:

——设备的全球唯一标识;

——缺省颁发的EA公钥证书,通过这些公钥证书,设备可以开始一个注册过程(当EA和AA合设时,针对全球唯一标识颁发的证书将和注册证书合一);缺省颁发注册证书将用于申请正式的注册证书;

——缺省颁发的AA公钥证书,通过这些公钥证书,设备可以同其他 V2X设备进行通信( 缺省颁发的消息证书可用于发送或接收某些交通安全信息);

——针对全球唯一标识颁发的证书及其证书链(可选)。

根CA

所颁发的管理类证书或通信类证书及颁发这些证书的CA证书将构成一个证书层级体系。该证书体系中的信任关系将汇聚至一个最终的信任节点,即根证书。

为验证一个消息的有效性,设备必须访问根证书。根证书必须以安全的方式写入设备中。

06 车联网公钥证书

证书分类

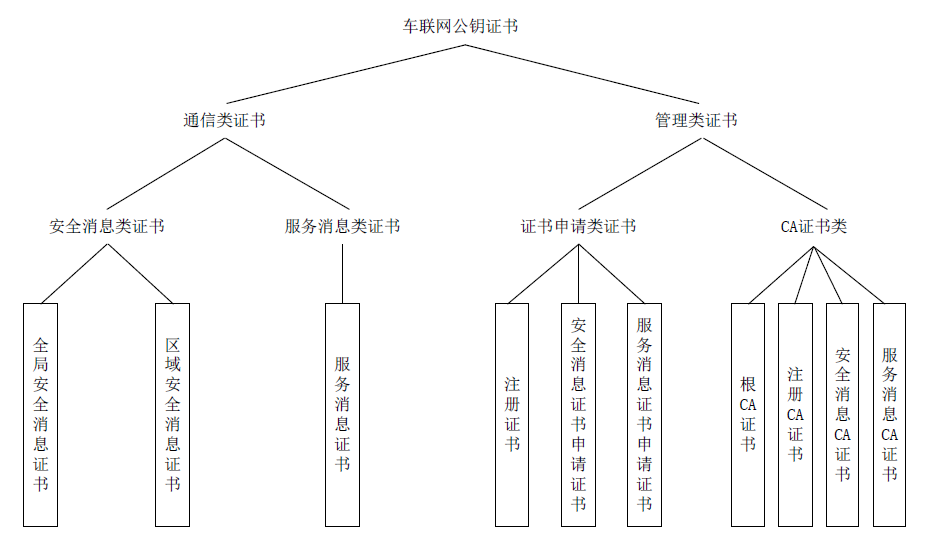

根据公钥证书应用领域的不同可将证书分为通信类证书和管理类证书两大类,车联网公钥证书的分类如下图。

图 车联网公钥证书分类

通信类证书用于V2X设备之间通信时对通信内容进行数字签名时所使用的证书。这些证书分为安全消息证书和服务消息证书,又可以统称为消息证书。

——安全消息证书:是颁发给V2X车辆和V2X路边站用于对通信内容进行数字签名的证书。

例如V2X车辆利用安全消息证书对其播发的包含有车辆行驶信息的主动安全消息进行数字签名,V2X路边站利用安全消息证书对其播发的红绿灯状态信息或道路交通状态信息进行数字签名。

根据其适用范围,安全消息证书又可分为全局安全消息证书和区域安全消息证书。

全局安全消息证书的适用范围未做规定,例如颁发给V2X车辆的用于对主动安全消息进行数字签名的证书;

区域安全消息证书的适用范围由证书中的地理区域描述域规定,例如颁发给红绿灯等路侧设备的用于对其播发的消息进行数字签名的证书。

——服务消息证书:是颁发给信息服务提供商的用于对播发内容进行数字签名的证书,例如信息服务商对其通过V2X路边站播发的与本地天气,餐饮,住宿,购物,旅游等相关的广告消息进行数字签名。

管理类证书用于V2X设备向CA请求证书或CA向V2X设备颁发证书。

管理类证书由注册证书、证书申请证书和CA证书组成,他们的用途是:

——注册证书:是颁发给V2X设备的用于向CA证明其身份,以便申请其他证书的证书。注册证书为设备的入网证明。

一个设备首先需要获得注册证书,然后才能基于该证书申请其他与车联网应用相关的各种证书。

——证书申请证书:由AA颁发给设备,后者利用其申请可签署消息的消息证书。

证书申请证书用于申请和更新实际用于签发各种通信消息的消息证书。

——CA证书:是根CA颁发给自己或下级CA的证书,以及下级CA颁发给更下一级CA的证书。CA利用CA证书签发证书或证书撤销列表。

注:CA证书,如注册CA证书,是颁发给注册CA机构的证书。注册CA证书中规定了该CA所能颁发证书的最大权限。

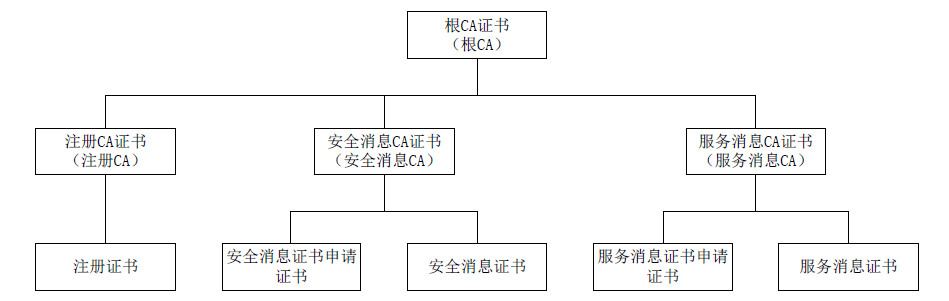

CA及其颁发的公钥证书

车联网系统公钥证书体系中CA种类的设置及其颁发的证书如下图。它们是:

图 CA及其颁发的公钥证书

——根CA:负责颁发车联网系统里所用到的各种证书和证书撤销列表,包括向其他子CA 颁发的CA 证书。

——注册CA:负责颁发注册证书和注册证书撤销列表。

——安全消息CA:负责颁发安全消息证书申请证书、安全消息证书和证书撤销列表。

——服务消息CA:负责颁发服务消息证书申请证书、服务消息证书和证书撤销列表。

车联网系统公钥证书申请及使用过程

如果使用在线方式申请证书时,车联网系统公钥证书的申请及使用过程可分为如下四个步骤:

1) V2X 设备经EA 的认证后获得EA 颁发的注册证书。

2) V2X 设备利用注册证书向AA 申请证书申请证书。

3) V2X 设备利用证书申请证书向AA 申请消息证书。

4) V2X设备利用消息证书签发相应的消息。

公钥证书体系

车联网系统中的CA依据其完成的具体功能可以分为3类:注册CA,安全消息CA和服务消息CA。

车联网系统可以根据行政管理的特点和车联网系统的实际需要采用一个证书体系,也即注册证书体系,安全消息证书体系和服务消息证书体系拥有共同的根CA。

车联网系统也可以采用多个独立的证书体系,通过CA交叉认证技术实现互操作。

例如,注册证书体系,安全消息证书体系和服务消息证书体系分别拥有各自的根CA,然后通过将不同证书体系中的CA证书安全地配置到需要互操作的设备中,从而实现这些证书体系的互操作。

注册CA证书和设备注册证书的关联

注册CA证书颁发给注册CA。

注册CA可以是最高级CA,也可以是子CA。

若注册CA是最高级CA,则其证书是自签发的,那么它需要被安全地传送到需要它的每个设备中并且存储在安全存储区中;

若注册CA是子CA,那么它就可以按普通证书那样管理,即不必传送到每个需要它的设备中。注册CA证书中规定了该CA所能颁发证书的最大权限。

设备注册证书由注册CA颁发给设备。

设备首先产生密钥对,然后向注册CA申请注册证书。注册CA首先对设备进行验证,然后为其颁发相应的证书,并在安全的环境下将该证书写入设备中。

注册证书中规定了该设备所能拥有的最大权限。当设备通过LTE与注册CA连接时建议支持安全传输机制,如https等。

注册证书撤销

若注册CA密钥对受到损害,则该注册CA的证书需要被撤销,同时由此CA签发的旧证书也应该停止使用,而且还要在相应的CRL中列出这些被撤销的证书。

若注册证书是自签发的,就应该从每个使用它的设备中将其移除。CRL列表应采用适当的方法通知给使用这些证书但不能实时联网检测相应CRL列表的设备,如V2X车辆。

若设备注册证书的密钥对受到损害,则该注册证书需要被停止使用,并且还要在相应的CRL中列出被撤销的证书。

类似地:

证书申请证书产生

证书申请证书包括安全消息证书申请证书和服务消息证书申请证书,证书申请证书由AA颁发给设备用于申请相应的消息证书。

证书申请过程由设备发起,设备首先生成密钥对,然后利用其注册证书向AA申请相应的证书申请证书。

AA首先验证设备的注册证书,然后根据本地的授权策略向申请设备颁发证书申请证书。

证书申请证书中规定了该设备在该AA所能申请的最大权限。当设备通过LTE与授权机构连接时建议支持安全传输机制,如https等。

消息证书产生

消息证书包括安全消息证书和服务消息证书,消息证书由AA颁发给设备。

证书申请过程由设备发起,设备首先生成密钥对,然后利用其证书申请证书向AA申请相应的消息证书。

AA首先验证设备的证书申请证书,然后根据本地的授权策略向申请设备颁发消息证书。消息证书中规定了该设备所能执行权限。

07 特权管理

车联网系统中播发的消息有两种:

——安全消息:用于V2X车辆或V2X路边站向周围播发与交通安全相关的广播信息。

——服务消息:用于服务提供商通过V2X路边站向周围播发各种服务、广告信息。

V2X设备能够发送或接收什么消息由所拥有的特权决定。设备特权主要由以下四个要素描述:

——消息类别:消息类别为车联网系统中安全或服务消息的标识,设备根据该标识可确定应该发送或接收什么消息。

——有效时间:有效时间规定了设备能够发送或接收消息的时间范围,有效时间由消息证书的有效期决定。

——有效地理区域:有效地理区域规定了设备能够发送或接收消息的地理区域,有效地理区域由消息证书的有效期决定。

——优先级:优先级决定了设备处理多条服务消息的先后顺序。

V2X设备的特权管理是通过控制设备所能发送或接收的消息来实现的。设备的特权由AA决定,并且以消息证书的形式授予相关设备。

其中V2X车辆的特权存储在安全消息证书中,服务提供商的特权存储在服务消息证书中。

车联网系统通过CA证书、注册证书、证书请求证书和消息证书四个层次来实现特权管理。

车辆特权管理

根据地方法律的规定,车辆在道路上行驶的优先级是不同的。

如公共汽车或校车的通行优先级高于普通车辆,而消防车或救护车又具有更高的通行优先级;但这些有特殊通行优先权的车辆在非执行公务时又应被视为普通车辆。

为适应这种应用情况,这些拥有特殊通行权的车辆应被授予多张证书。车辆在不同应用场景使用不同的安全消息证书播发消息。当车辆使用这些特殊证书播发消息时,其他车辆会获知这些特殊车辆的存在,从而为其让开行驶道路。

V2X车辆播发消息的类型由颁发给该设备的安全消息证书中的特权描述域决定。在V2X车辆同时拥有多个安全消息证书时,其所拥有的特权将是这些证书所授特权的集合。

这些颁发给V2X设备的安全消息证书只有处于激活状态才能用来播发消息。

颁发给所有车辆的普通消息证书将一直处于激活状态,其他证书将由应用系统决定是否处于激活状态。播发消息时,V2X车辆将选择当前处于激活状态的且具有最高通行优先级的证书播发安全消息。

V2X路边站特权管理

V2X路边站完成的功能可分为三大类:

——安全消息广播,例如,广播限速信息,广播道路维护信息,广播红绿灯信息等;

——服务消息广播,例如,广播交通信息,广播本地服务信息,数据发布等;

——交通数据收集,例如,交通流量的监控,交通违法监控等。

在车联网系统中,只有被授予了安全消息证书的V2X路边站才能播发证书特权描述域中所规定的消息。当V2X路边站可以播发多种安全消息时,这些特权既可以放在一张证书中,也可以放在不同的证书中。

V2X路边站播发消息的类型由颁发给该设备的安全消息证书中的特权描述域决定。在V2X路边站同时拥有多个安全消息证书时,其所拥有的特权将是这些证书所授特权的集合。

08 总结

描述了基于LTE的车联网通信系统的通信架构及通信接口、基于证书的信任体系、参与信息安全的元素及关系。

编辑推荐

最新资讯

-

ESI 全新BM-Stamp软件在汽车行业冲压仿真精

2025-04-02 09:27

-

车辆软件测试工程师的工作内容---解读GBT德

2025-04-02 08:41

-

浅谈机动车检测行业合规经营与检验人员职业

2025-04-02 08:40

-

NOA该允许驾驶员脱手么?

2025-04-02 08:37

-

联合国最新汽车法规清单(到R176)

2025-04-02 08:31

广告

广告