随着智能化和网联化技术快速发展和应用,汽车从相对孤立的电子机械系统逐渐演变成能与外界进行信息交互的智能系统,汽车网联化衍生的信息安全问题随之而来。

与通信等行业的信息安全主要造成财产损失不同,作为高速行驶的载人和载物的交通工具,当发生汽车信息安全问题,不仅会造成财产损失,还将严重威胁人身和公共安全。

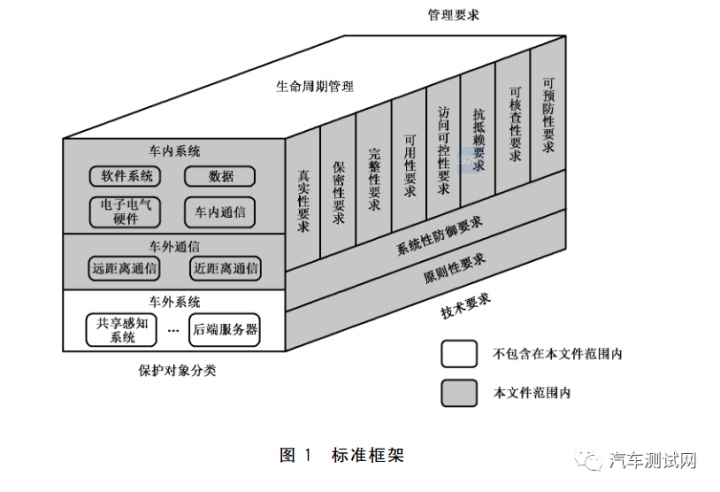

本文件基于汽车信息安全风险危害及诱因,针对保护对象制定通用技术要求(汽车整车及其电子电气系统和组件的技术要求可根据功能设计和风险评估结果而定),与其他管理要求标准配合使用,指导建立汽车信息安全技术体系。标准框架如图1所示,在规定原则性要求、系统性防御策略要求等基础技术要求的同时,从以下八个维度针对子保护对象制定具体技术要求:

本文件适用于M类、N类汽车整车及其电子电气系统和组件。

下列文件中的内容通过文中的规范性引用而构成本文件必不可少的条款。其中,注日期的引用文件,仅该日期对应的版本适用于本文件;不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。

GB/T 29246-2017 信息技术 安全技术 信息安全管理体系 概述和词汇

GB/T 34590.3-2017 道路车辆 功能安全 第3部分:概念阶段

GB/T 29246-2017 界定的以及下列术语和定义适用于本文件。

3.1 汽车信息安全 vehicle cybersecurity

汽车的电子电气系统、组件和功能被保护,使其资产不受威胁的状态。

[来源:GB/T 29246-2017,2.8,有修改]

信息对未授权的个人、实体或过程不可用或不泄露的特性。

[来源:GB/T 29246-2017,2.12]

[来源:GB/T 29246-2017,2.40]

3.6 访问可控性 access controllability

确保对资产的访问是基于业务和安全要求进行授权和限制的特性。

「来源:GB/T 29246-2017,2.54]

对信息异常行为和攻击行为进行识别、侦测以及相应安全响应的能力。

3.10 拒绝服务 denial of service;DoS

因阻止对系统资源的授权访问或延迟系统运行和功能实现而导致授权用户的可用性受损。

3.11 分布式拒绝服务攻击 distributed denial of service;DDoS

通过损害或控制多个系统对攻击目标系统的带宽和资源进行泛洪攻击而实现拒绝服务。

能够绕过系统认证等安全机制的管控而进入信息系统的通道。

3.13 安全重要参数 security important parameter

与安全相关的信息,包含秘密密钥和私钥、口令之类的鉴别数据或其他密码相关参数的信息。

确保对资产的访问是基于业务和安全要求进行授权和限制的手段。

CAN: 控制器局域网络(Controller Area Network)

DoS: 拒绝服务(Denial of Service)

DDoS:分布式拒绝服务攻击(Distributed Denial of Service)

ECU: 电子控制单元(Electronic Control Unit)

FTP: 文件传输协议(FileTransfer Proto coDSZ c

HSM: 硬件安全模块(Hardware Secure Module)

ICCID: 集成电路卡识别码(Integrate Circuit Card Identity)

IMSI: 国际移动用户识别码(International Mobile Subscriber Identity)

JTAG: 联合测试工作组(Joint Test Action Group)

LIN: 局域互联网络(Local Interconnect Network)

OBD: 车载诊断(On-Board Diagnostics)

TCM: 可信密码模块(Trusted Cryptography Module)

TEE: 可信执行环境(Trusted Execution Environments)

Telnet:电信网络协议(Telecommunication Network Protocol)

TFTP: 简单文件传输协议(Trivial FileTransfer Protocol)

TLS: 传输层安全协议(Transport Layer Security)

TPM: 可信平台模块(Trusted Platform Module)

V2X: 车辆与车外其他设备之间的无线通信(Vehicle to Everything)

Wi-Fi: 无线保真(Wireless Fidelity)

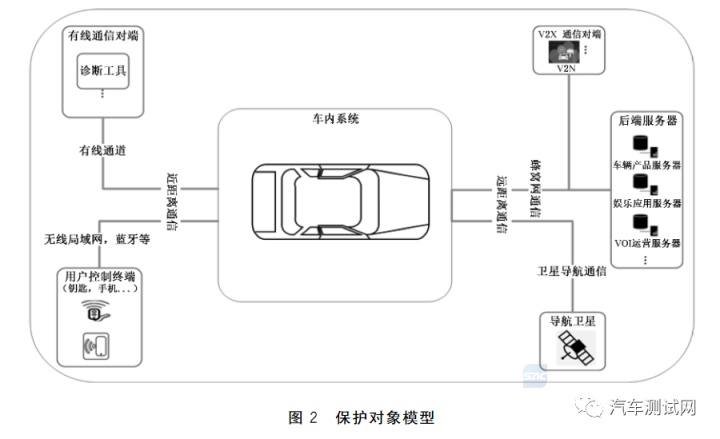

按照保护对象范畴,汽车可划分为三类子保护对象:车内系统、车外通信和车外系统,如图2所示。

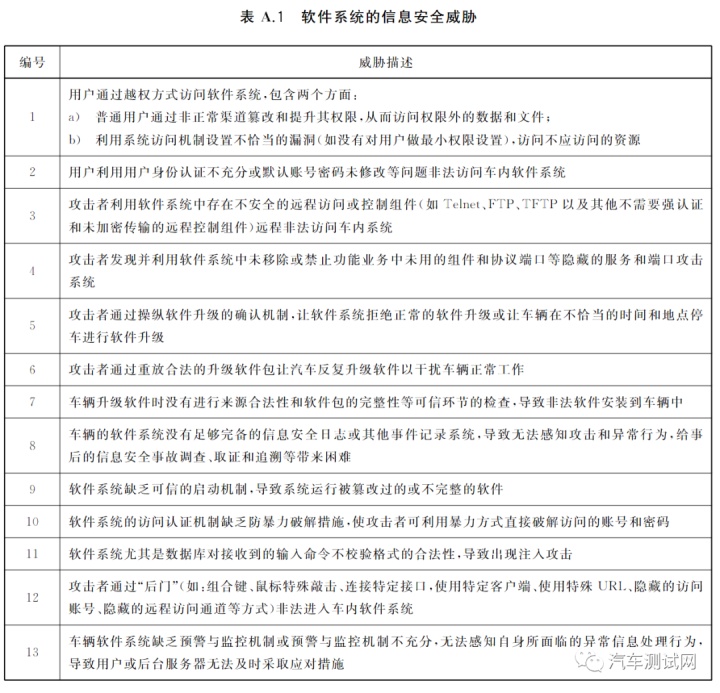

注2:为了更好地理解保护对象在不同维度的技术要求,在附录A的A.1和A.2中分别列举了车内系统和车外通信所面临的典型的安全威胁。

注:车内通信即车内系统、组件之间的通信, 例如CAN通信、LIN通信、以太网通信等。

注2:车外远距离通信是指蜂窝移动通信、卫星导航等。

注3:车外近距离通信是指蓝牙、近场无线通信和Wi-Fi等。

产品的信息安全设计应结合业务或功能环境的实际需求,同时考虑对业务或功能的正常使用的影响。

无用的软件组件、协议端口和ECU硬件调试接口应禁用或移除;器件的管脚信息不宜暴露。

重要保护对象的信息处理活动应具备两个或两个以上的权限,且各权限应相互分离和单独授予。

产品应完成默认的信息安全设置;该设置对用户的信息安全设置诉求应做到最小化和最简单化。

注:系统性防御策略,是基于构建系统的整体信息安全防护而采取的整体防御策略,以避免因各个信息安全防护措施相互孤立而造成整体防护能力不足的问题。

a) 根据保护对象所处的环境条件和信息安全管理的要求,应由外到里对保护对象实施层层设防的防护措施;

b) 各层次的安全措施应相互依托,形成系统化的防护机制,从而提高系统的整体抗攻击能力。

主动防御应采用包括但不限于情报分享、入侵检测技术、信息安全策略动态调整和各信息安全模块之间协同等措施,以降低信息系统在遭受网络攻击时所面临的风险。

信息安全设计应综合考虑可靠性、功能安全等多个方面的工程设计,以提高系统的生存能力和自愈能力。

a)当升级、加载和安装时,验证提供方的身份真实性和来源的合法性;

软件系统应支持防被逆向分析,宜采用代码混淆或加壳等措施。

当软件系统在启动、升级、加载和安装时,应验证其完整性。

当软件系统设计符合GB/T 34590.32017中A SILC和D级时, 其应支持防DoS/DDoS攻击。

b) 验证对各软件系统资源和数据资产的访问、操作和使用的权限;

软件系统应具备在请求的情况下为数据原发者或接收者提供数据原发证据和数据接收证据的功能。

a) 记录重要信息安全事件,包括但不限于用户活动和操作指令;记录内容宜包含事件的时间、用户、事件类型、事件处置结果等信息;

软件系统应具备对自身受到信息安全攻击的感知能力,当检测到信息安全攻击时,宜进行日志记录、信息安全告警或攻击阻止的响应。

对ECU的封装(外壳、封条等) 应采用完整性保护。

注:为了更好理解保护对象在不同维度的技术要求,在A.1.2中列举了车内硬件所面临的典型安全威胁。

示例:存储在TPM、TCM、HSM或TEE等安全环境中。

安全重要参数应防止丢失和被误删除,宜采用备份或专用安全空间存储等措施。

示例:当受到恶意软件感染或拒绝服务攻击而造成车内通信流量异常时,仍有能力提供可接受的通信。

a) 将车内网络划分为不同的信息安全区域,每个信息安全区域之间宜进行网络隔离;

b) 信息安全区域间采用边界访问控制机制对来访的报文进行控制。

示例:采用报文过滤机制、报文过载控制机制和用户访问权限控制机制等。

车内通信应对异常报文具有感知能力;当感知到异常报文时,宜具有告警或其他安全响应的能力。

示例:接收到高频率的重放报文或被篡改过的报文等异常现象。

a) 开启3G、4G、5G通信网络层的双向认证功能;

b) 蜂窝移动通信网络层之上支持独立的双向认证机制。

b) 蜂窝移动通信网络层之上支持独立的加密机制, 宜采用TLS 1.2版本及以上的安全协议。

a) 具备3G、4G、5G通信网络层的完整性保护功能;

b) 蜂窝移动通信网络层之上支持独立的完整性机制, 宜采用TLS 1.2版本及以上安全协议。

车外远距离通信应具备对通信报文进行访问控制的能力。

示例:白名单访问控制、报文过滤、防通信流量过载机制等。

a) 确保蜂窝移动通信网络层通信ID(如:国际移动用户识别码IMSI、集成电路卡识别码ICCID等)的唯一性;

b) 蜂窝移动通信网络层之上支持独立的抗抵赖机制(如:使用证书机制等)。

车外远距离通信应具备对通信报文的安全监控能力和攻击行为的感知能力;当受到信息安全攻击时,宜进行报文清洗、流量控制或阻止攻击行为的响应。

车外近距离通信应具备记录近距离通信信息安全相关事件的能力;记录的内容宜包含来访用户ID和通信时间。

表A.2列举了电子电气硬件可能面临的信息安全威胁。

表A.5列举了车外远距离通信可能面临的信息安全威胁。

表A.6列举了车外近距离通信可能面临的信息安全威胁。

[1] ISO/IEC 21827:2008 Information technology—Security techniques—Systems Security Engi-neering—Capability Maturity Model

[2] ISO/IEC 27033-1:2015 Information technology—Security techniques—Network security—Part 1:Overview and concepts

[3] ISO/IEC 27039:2015 Information technology—Security techniques—Selection, deployment and operations of intrusion detection and prevention systems(IDPS)

广告

广告