智能汽车车用基础软件平台关联技术

国产化芯片正在崛起,随着 SUB6 技术的成熟,将逐步赶超高通和 MTK 的先发优势,以更低的成本和更优的性能占据车载市场。

4.6.2 关键硬件技术

1. 硬件加速技术

随着汽车功能不断丰富和升级,其对应的软件实现开销也越来越大,但由于技术和成本等因素的限制, 控制器核心 CPU 升级进程无法快速提升,软件加速算法也不能改变计算量巨大这一本质,因此大规模的硬件加速得到了广泛的运用。

硬件加速技术,是通过把计算量非常大的工作分配给专门的硬件来处理,以减轻 CPU 的工作量。随着硬件的更新换代,硬件逐步具备了很多固定的高级功能,简单来说硬件已经具备处理部分 CPU 繁杂简单工作项的能力,从而提高执行效率,减轻 CPU 工作量。

硬件加速技术的核心是硬件加速器,硬件加速器有助于创建紧密集成的定制处理器,实现更低的功耗、更低的延迟、数据重用和数据局部性。当前硬件加速器主要特点如下:

(1) AI 加速器 IPs

硬件加速器广泛应用于人工智能芯片中,用于分割和加速处理数据密集型任务,如计算机视觉和深度学习,用于训练和推理应用,针对于深度学习网络的结构,加速神经网络的运转。

(2) 硬件体系结构

人工智能加速器是在边缘、数据中心或两者之间的某个地方执行加速,其基本前提是处理算法的速度比以往任何时候都要快,同时尽可能少用电。AI 加速器可以在 ASIC、GPU、FPGA、DSP 或这些设备的混合版本中执行这些任务。

人工智能加速器架构的关键在于保证人工智能任务可以大规模并行,此外,人工智能加速器与多核实现交织在一起,这突出了人工智能加速器架构体系的重要性。

(3) 可编程性

在人工智能算法设计中有很多动态变量,因此,软件算法的变化比人工智能芯片的设计和制造速度更快,这就是硬件加速器面临的一个关键挑战。因此,硬件加速器中必须有某种可编程性,使设计者能够适应不断变化的需求。同时,硬件加速器的可编程特性带来的设计灵活性也允许设计人员处理各种各样的人工智能工作负载和神经网络拓扑。

(4) AI 在边缘

目前,人工智能推理的市场比人工智能训练的市场要大得多,这就是为什么业界正在见证各种各样的芯片被优化,以适应从训练到推理的各种人工智能工作负载。这将微控制器(MCU)带入人工智能设计领域,而人工智能设计通常与强大的 SOC 相关联。这些 MCU 整合了人工智能加速器,为资源受限的工业和物联网边缘设备提供服务,如目标检测、面部和手势识别、自然语言处理和预测性维护。

2. 硬件加密技术

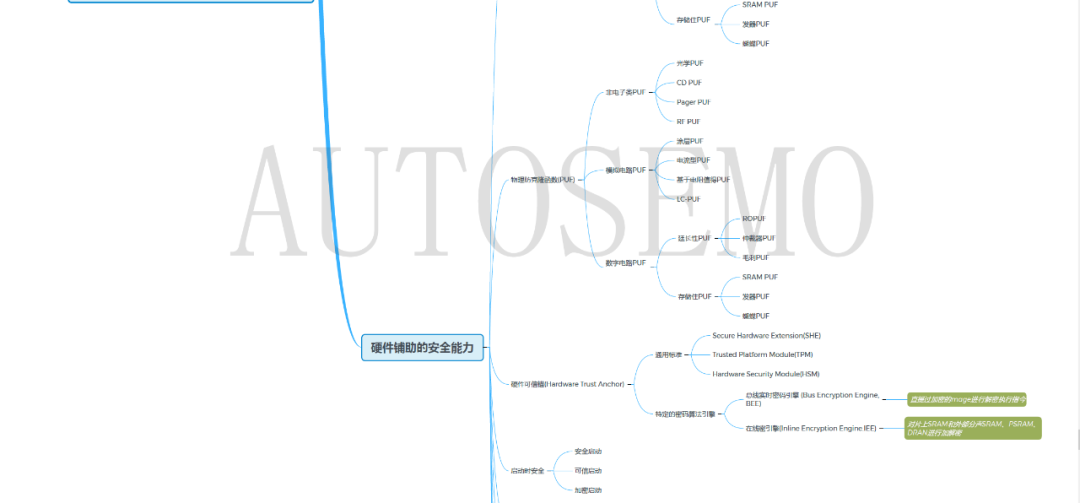

随着汽车智能化、网联化程度的加深,远程攻击、恶意控制甚至入网车辆被操控等安全隐患也日益明显,如何保障智能车辆安全,成为汽车智能化发展的重要环节。硬件安全芯片成为抵御攻击、保障智能网联汽车安全可控的载体,通过硬件安全芯片强化智能网联汽车安全防护已成为重要方向。当前相关企业已研发出硬件安全模块(HSM,Hardware Security Module),HSM 将加密算法、访问控制、完整性检查嵌入到汽车控制系统,以加强 ECU 的安全性,提升安全级别。硬件防护主要提供的安全功能包括:安全引导、安全调试、安全通信、安全存储、完整性监测、信道防护、硬件快速加密、设备识别、消息认证、执行隔离等,这些措施可有效地加强汽车 ECU 的安全性。

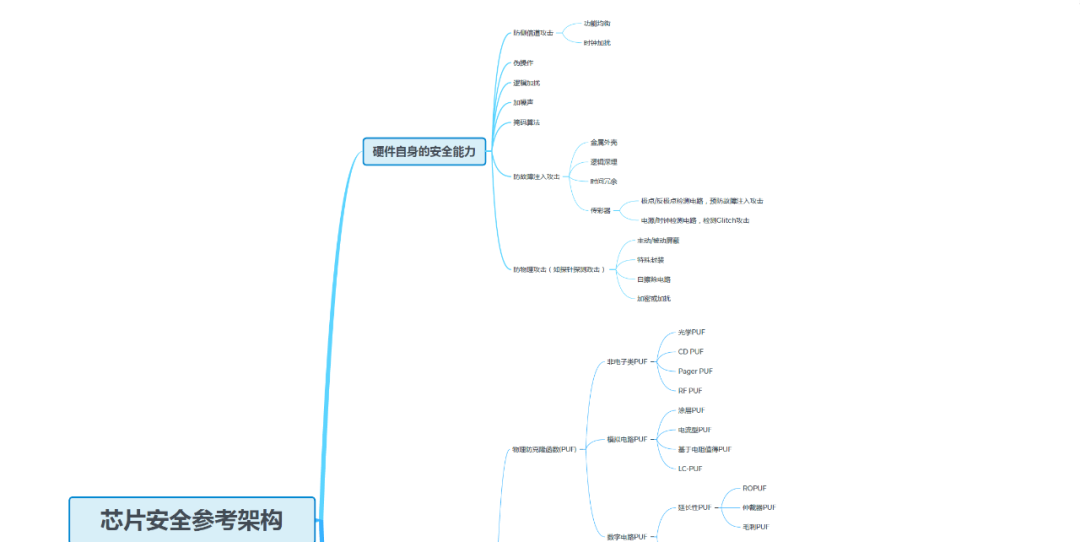

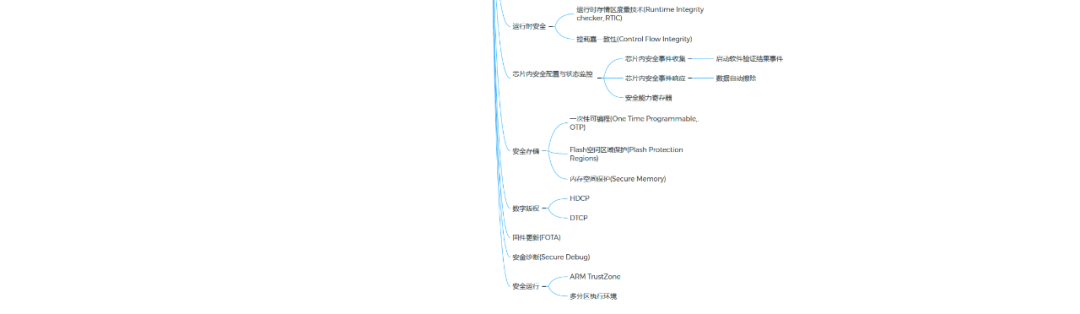

芯片安全在信息安全保护产业过程中发挥了不小的作用,安全的芯片就是可信任平台模块,是一个 可独立进行密钥生成、加解密的装置,内部拥有独立的处理器和存储单元,用安全的芯片进行加密,密钥被存储在硬件中,避免密码被破解。芯片安全可从两个维度考虑:一个维度是芯片自身的安全防护能力, 比如能抵抗物理侵入式、半侵入式物理攻击,能检测和防御故障注入攻击,以及耳濡目染的侧信道攻击。物理破坏需要较强的专业能力,比如借助专用的测试仪器,以及可以近距离接触的物理设备;另外一个 维度是基于芯片的安全服务,比如芯片直接固化的密码类算法、密钥管理机制、真随机数生成器、PUF 等机制。芯片安全参考架构如图 4.6-1 所示。

图4.6-1 芯片安全参考架构

作为硬件加密的关键部件,在芯片设计阶段就需要考虑加密算法的安全性和独立性。密码域有多个 真随机数发生器,可支持国家密码加密算法,常用的国密加密算法可以分成三类:对称加密算法(SM2)、非对称加密算法(SM3)和哈希算法(SM4),可同步传输加密的数据,采用软、硬件结合方式,将加密算法代码嵌入到芯片中运行。在软件实际运行过程中,通过调用函数方式运行加密算法程序段,获得运 行结果,并以此结果作为用户程序进一步运行的输入数据。而加密芯片中的程序是无法被读取或者拷贝的, 从根本上杜绝了程序被破解的可能,保障数据的安全性,同时会进行入侵检测和芯片的完整性检测,以 防止恶意读取或者篡改数据,保障整个芯片的安全。常用加密算法详细信息见表 4.6-1 所示:

表4.6-1 常用加密算法详细信息

编辑推荐

最新资讯

-

漫说信息智能 · 电动车防晕车大作战

2025-04-27 16:28

-

R171.01对DCAS的要求⑨

2025-04-27 15:29

-

智驾标准法规体系大全

2025-04-27 15:28

-

国内最大汽车创作者大会开幕,懂车帝投入5

2025-04-27 13:18

-

大卓智能端到端直播实测,16公里复杂路段挑

2025-04-25 17:16

广告

广告