智能汽车车用基础软件平台关联技术

1. 安全启动

(1) 安全启动机制

安全启动(Secure Boot)是指为安全应用而建立的可信平台启动流程,需要设备持有可信根(Root of Trust),然后建立一条可信链(Chain of Trust), 再将信任传递到系统的各个模块,确保整个系统的可信。它以固定的顺序启动系统,使用证书链机制和 RSA 加密认证的方法,来验证启动序列中涉及的软件的来源的真实性,因此可防止任何未经授权或恶意修改的软件在设备上运行。

安全启动在系统出厂前对系统的镜像文件进行签名认证,并将公钥的哈希值写入芯片的一次性可编程模块。基于不同文件计算得到的哈希值不同,采用安全启动方案的设备每次启动时都会先校验系统的哈希值,即和芯片内写入的哈希值进行比较,然后对签名镜像进行多级校验,实现从系统芯片到系统软件的链式校验过程,很好地避免系统因没有得到客户签名认证而造成的非授权操作,保护系统中原有的系统软件和应用软件。

(2) 安全启动过程

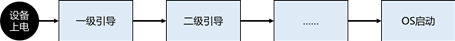

安全启动过程如下图 4.2-3 所示:

图4.2-3 安全启动过程

① 安全启动是利用私钥对编译好的引导程序和镜像文件二进制文件的哈希值进行签名,然后将已签名的固件烧录到芯片中。

② 系统启动过程中安全可信的根源是被固化在芯片只读设备(例如 ROM)中的只读固件。设备上电后,芯片会加载该固件进行一级引导,加载并启动存储设备(例如外置 FLASH 器件)的引导程序进行二级引导。在执行引导程序前,固件会利用固件内置的证书加载并鉴权该引导程序,以确保其包含的是已授权软件。

③ 在特定系统中可能存在多级引导,上一级引导程序会使用该级引导程序绑定的证书文件校验下一级引导程序,并确定该引导程序的完整性和合法性。

④ 在完成各级引导程序链的校验后,最后一级引导程序会对存储设备的完整系统镜像进行校验,并在校验通过后加载系统。

从上电复位开始的整个启动过程中,下一级的安全基于上一级的验证,譬如:只有在一级引导程序 成功鉴权二级引导程序后,控制权才能转移给二级引导程序。最终依赖于芯片内置的存储和安全硬件, 逐级地验证构成了整个系统的信任链。信任链中的某一个环节被破坏,都会导致整个系统不安全。以上 流程要求被验证的镜像的证书链是被正确构建的,只有当证书链、镜像代码签名均无误,验证才会得到正确的结果,才可以确定该镜像的来源是可靠真实的。

2. 入侵检测系统(IDS)

(1) IDS 概述

入侵检测系统(intrusion detection system,简称 “IDS”)是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。它与其他网络安全设备的不同之处便在于,IDS 是一种积极主动的安全防护技术。

IDS 依照一定的安全策略,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果、以保证网络系统资源的机密性、完整性和可用性。

入侵检测技术是当前车辆环境下用来发现攻击的主要方法,可发现系统已经发生的或潜在的安全威 胁,通过对系统的活动、用户行为等进行监控,检测非法的外部入侵、越权访问、以及内部用户的非法活动, 并且记录与上报所检测发现的入侵事件至云端的车辆安全运营中心(VSOC),进行安全预警、分析与响应。

(2) IDS 分类

① 基于主机的入侵检测系统(HIDS),作为主机系统的监视器和分析器,它并不作用于外部接口, 而是专注于系统内部,监视系统全部或部分的动态的行为以及整个计算机系统的状态。通过监视与分析 主机的审计记录和日志文件来检测入侵,日志中包含发生在系统上的不寻常活动的证据,这些证据可以 指出有人正在入侵或者已经成功入侵了系统,通过查看日志文件,能够发现成功的入侵或入侵企图,并 启动相应的应急措施。

② 基于网络的入侵检测系统(NIDS),主要用于实时监控网络等外部接口,采集数据并加以分析现象,对收集漏洞信息、造成拒绝访问及获取超出合法范围的系统控制权等危害系统安全的行为,给出响应对策。

由于篇幅限制,此处仅对 NIDS 进行展开的技术解读,下文中 IDS 等同于 NIDS。

(3) IDS 适用范围

IDS 系统从攻击来源角度可适用于检测以下攻击来源。

① 车辆外部接口攻击来源:控制通道、配置通道、数据通道;4G/5G 网络、WIFI、蓝牙、USB、摄像头等。

② 车辆内部接口攻击来源:以太网、CAN。

从攻击行为角度可适用于检测以下攻击行为:

① 重放:攻击者重复发送网络中其他设备正常传输的报文,根据不同场合可以达到不同效果。当重放报文是控制指令时,可以令设备运行异常,当重放报文是认证指令时,可以使得重放来源获取认证,导致攻击者权限提升。

② DoS 攻击(Denial of Service):拒绝服务攻击,造成 DoS 的攻击行为被称为 DoS 攻击,其目的是使计算机或网络无法提供正常的服务。

③ 篡改:攻击者在正常报文的传输过程中,对报文进行修改;或对文件进行替换、修改。

(4) IDS 实施过程

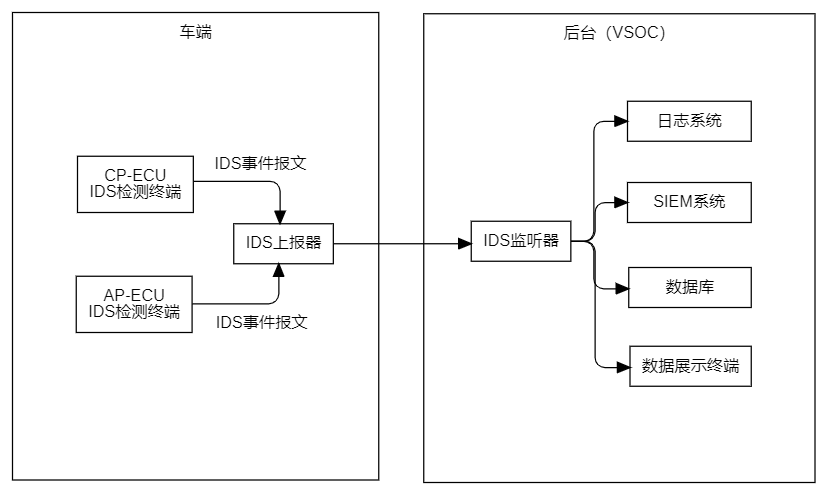

IDS 系统框图如下图 4.2-4 所示:

图 4.2-4 IDSS系统框图

① 事件采集:各个 ECU 获取被监控系统或网络的信息,作为原始数据,用以进行入侵检测和分析。数据来源通常包括网络流程信息和各种日志数据。

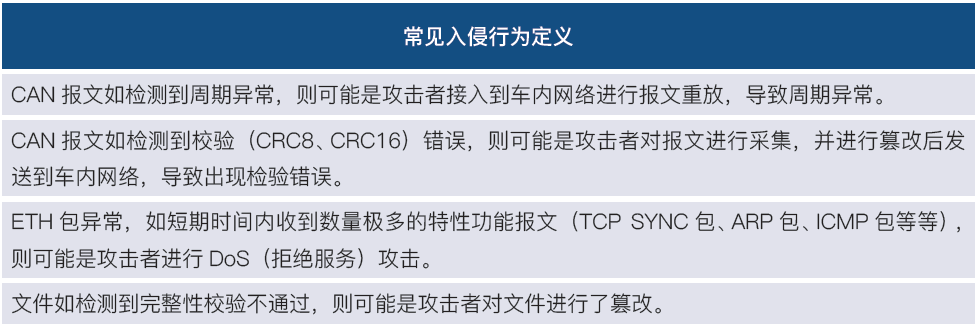

② 事件分析:通过采集的事件数据,对入侵直接进行分析。针对不同环境的需求,对事件进行不同程度的分析。例如,异常行为的区分,入侵行为的认定,攻击原因和趋势分析,以及攻击场景构建等。常见的入侵行为定义包括以下行为,如下表 4.2-1 所示:

表 4.2-1 常见入侵行为定义

① 事件上报:各个 ECU 统一将事件信息发给 TBOX,由 TBOX 统一上报给车辆安全运营平台。

② 事件响应:车辆安全运营平台针对事件分析的结果,对异常、威胁及入侵进行响应。可以通过定义事件的响应级别来决定采取的措施,针对不同程度的威胁,采取不同程度的响应,例如中断服务、改变权限、报警等。安全响应的措施(或指令)并可以通过远程软件刷写平台,即 OTA,下发到车端 IDS,启动相应的安全防护。

编辑推荐

最新资讯

-

GB/T 44156-2024对后方交通穿行提示系统RCT

2025-02-24 08:29

-

联合国R46法规对电子后视镜CMS的要求

2025-02-24 08:29

-

电驱减速箱 NVH 分析及优化案例

2025-02-24 08:27

-

Elonroad在加拿大测试卡车轨道充电技术

2025-02-24 08:25

-

日本测试高速公路“自动驾驶优先车道”

2025-02-24 08:22

广告

广告

广告

广告