汽车基础软件信息安全与AUTOSAR

AUTOSAR 信息安全框架和关键技术分析

随着汽车网联化和智能化,汽车不再孤立,越来越多地融入到互联网中。在这同时,汽车也慢慢成为潜在的网络攻击目标,汽车的网络安全已成为汽车安全的基础,受到越来越多的关注和重视。AUTO- SAR 作为目前全球范围普遍认可的汽车嵌入式软件架构,已经集成的相关信息安全模块对实现信息安全需求有着充分的支持,例如保护车内通信或保护机密数据。由于 CP AUTOSAR 和 AP AUTOSAR 的体系结构不同,目前信息安全模块的相关技术实现也存在差异。

1、SecOC

在车载网络中,CAN 总线作为常用的通讯总线之一,其大部分数据是以明文方式广播发送且无认证接收,这种方案具有低成本、高性能的优势。但是随着汽车网联化、智能化的业务需要,数据安全性越来越被重视。传统的针对报文添加 RollingCounter 和 Checksum 信息的方法,实现的安全性十分有限,也容易被逆向破解,进而可以伪造报文控制车辆。SecOC 是在 AUTOSAR 软件包中添加的信息安全组件,主要增加了加解密运算、密钥管理、新鲜值管理和分发等一系列的功能和新要求。该模块的主要作用是为总线上传输的数据提供身份验证,它可以有效地检测出数据回放、欺骗以及篡改等攻击。

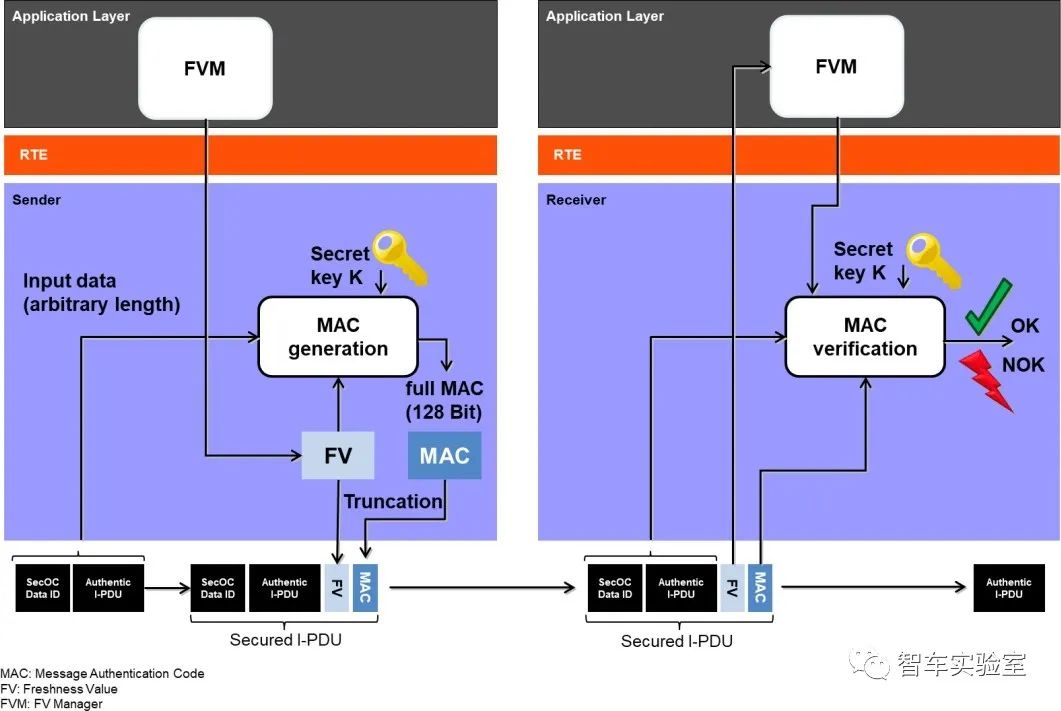

图4.1-1消息认证和新鲜度验证流程在 SecOC 标准中,AUTOSAR 主要基于 MAC 的身份验证和 Freshness 的防重放攻击,来实现数据的真实性和完整性校验。首先 MAC(Message Authentication Code)是保障信息完整性和认证的密码学方法之一,其中 CMAC(Cipher based MAC)一般用于对称加密,整车厂可在车辆下线刷写程序时静态分配密钥,也可选择使用云端服务器动态地给车辆分配密钥)是车载总线加密认证常用方案。MAC 的作用不是防止有效数据被泄露,而是为了保护数据不会被攻击方篡改,即完成数据来源的认证。如需保护通信数据不被攻击方监听,则报文的有效数据还需要进行额外的加密。为了降低重复攻击的风险,则需要在 Secured I-PDU 中加入新鲜度值,Freshness Value 是一个根据一定逻辑不断更新的数值,Freshness Value 的更新方法多种多样,AUTOSAR 标准将基于计数器或基于时间的新鲜度值作为典型选项。在 CP AUTOSAR 平台,SecOC 模块依赖于 PduR 的 API 和功能, 提供了 PDU Router 所需的上下两层 API(upper and lower layer API)功能。依赖于由 CSM 模块在 AUTOSAR 中提供的加密算法。SecOC 模块需要 API 函数来生成和验证加密签名(Cryptographic Signatures)或消息验证码(Message Authentication Codes)。为 RTE 提供具有管理功能的 API 作为服务接口进行调用。SecOC 通信协议特性同样适用于 AP AUTOSAR 平台标准中,其主要目标是实现与 CP AUTOSAR 平台 SecOC 功能互操作性,尤其适用于使用 UDP 多播的消息场景(SecOC 是目前唯一支持的协议)和与 CP AUTOSAR 之间基于信号的网络绑定的安全通信场景。

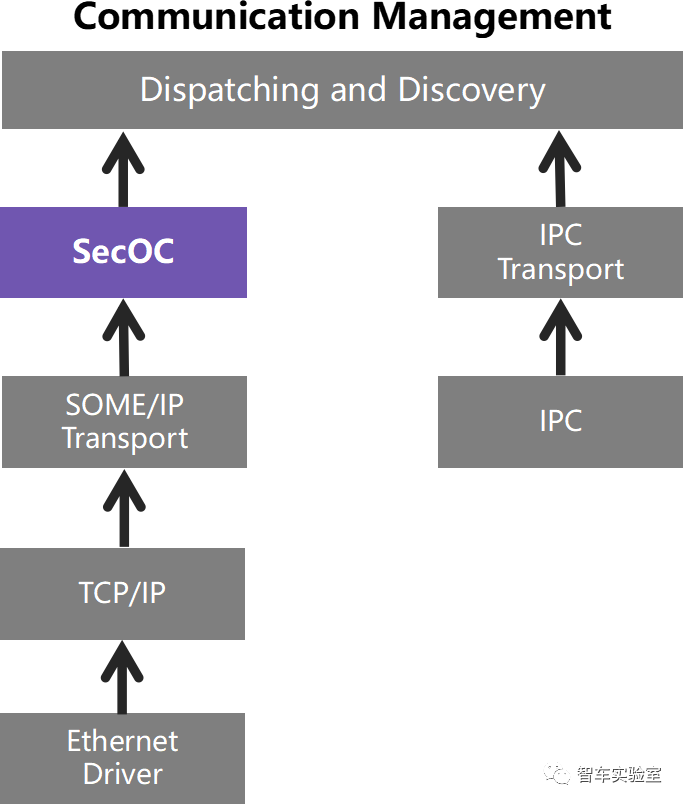

图4.1-2 AP AUTOSAR通信管理中的SecOC为了实现与 CP AUTOSAR 平台的互操作性,SecOC 同样应用于 Adaptive CM 中。认证信息包括认证器(例如,消息认证码)和可选的新鲜度值。为了保持与 CP AUTOSAR 平台的互操作性并提供可选的新鲜度值管理功能,AP AUTOSAR CM 将依赖于可插入的新鲜度值管理库。该库将提供新鲜度值管理相关的 API,包含 CP AUTOSAR 平台关于 FreshnessManagement 客户端、服务端接口的副本以及调用定义的相关功能。SecOC 的核心思想在于通信认证,但是不涉及报文加密。虽然伪造报文的难度已经大大提升了,但是在通信过程中采用明文传输,依旧有一定的风险;认证信息的强度和信息长度相关,通信认证方案会 加大报文负载(传统 CAN 报文的负载只用 8-64 个字节),从而导致负载率提升,通信实时性下降,可能使得正常功能受到影响,应考虑信息安全强度与通信实时性的相互平衡;MAC 技术应考虑对称密钥的管理和共享的问题,目前大部分 MCU 是没有安全功能的,对称密钥也是明文保存在系统或者内存中。共享该密钥时采用明文通信,这是非常不安全的。但 MCU 的计算能力和存储空间是有限的,采用了安全 机制以后,必然占用很大的资源消耗,应充分考虑系统的稳定性,以保障业务与安全机制能够正常运行;SecOC 用于保证安全通信,必然涉及密钥(key)的管理,应考虑灌装、更新和维护该 key, 同时还需考虑换件后 key 的一致性。

- 下一篇:汽车基础软件信息安全关键技术

- 上一篇:汽车基础软件信息安全发展挑战

编辑推荐

最新资讯

-

东风马赫动力完成首个低空无人机项目地面大

2025-04-10 09:06

-

标准解读 | UNECE R116 与 GB 15740-2024

2025-04-10 09:04

-

汽车电子软件开发的三步测试

2025-04-10 08:59

-

动力电池循环寿命法规1号修改单内容详解

2025-04-10 08:56

-

如何有效防止动力电池热失控引发的灾难性后

2025-04-10 08:56

广告

广告