汽车基础软件信息安全关键技术

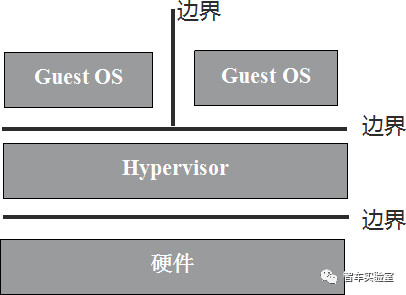

汽车电子电器架构正从分布式到域集中式架构到中央集中式架构转变,支撑架构转变的重要因素之 一是算力平台。随着算力平台的能力增强,通过虚拟化技术,将不同功能安全等级的系统部署到同一个 硬件平台上是一个趋势,虚拟化技术按照虚拟化层次可以分为硬件虚拟化和操作系统虚拟化两类。硬件虚拟化可细分为 Type1 和 Type2 两类,Type1 类型的虚拟机,直接运行在裸硬件上,比如 XEN ;TYPE2 类型的虚拟机,驻留在 OS 的内核,比如 KVM。在汽车领域,由于对功能安全等级及实时性有较高要求, 一般均使用 TYPE1 虚拟机管理器(Hypervisor),Hypervisor 之上直接运行多个客户操作系统 (GuestOS),实现对资源的隔离和调度。操作系统虚拟化一般指容器技术,通过内核提供的 Namespace 和 Cgroup 等资源隔离和配额管理机制实现对多系统运行能力的支持,在这种虚拟化机制下,操作系统内核被每个容 器共享。目前容器化场景在汽车中还没看到实际应用,下文所述虚拟化安全主要指虚拟机管理器 Hyper- visor 的安全。

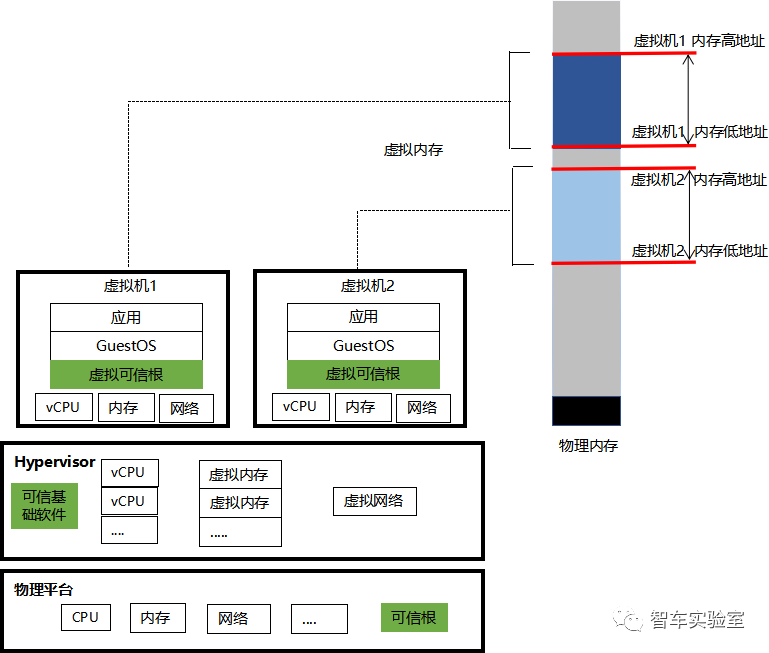

随着虚拟化技术在汽车上的商用化加快部署,虚拟化安全性正日益得到产业的关注。这些安全性包括:虚拟机管理器和虚拟机之间的信任链问题。利用虚拟化技术在一个可信物理平台上创建出多个虚拟机,并将从硬件可信根开始构建的信任链传递到每一个虚拟机,从而在一个可信物理平台上构建多个虚拟的可信计算平台,有些解决方案缺乏虚拟机管理器到虚拟机之间的信任链验证。

虚拟机间的攻击:恶意入侵者可以通过利用虚拟机管理程序中的漏洞,通过同一物理主机上存在的另一个虚拟机来获得对虚拟机的控制,从而破坏目标虚拟机。

虚拟机资源掠夺:系统或应用程序中存在的漏洞会导致整个系统的异常行为,他们利用系统资源, 导致同一主机上的其他虚拟机出现饥饿或故障。

虚拟机逃逸:利用虚拟机软件或者虚拟机中运行的软件的漏洞进行攻击,以达到攻击或控制虚拟机宿主操作系统的目的。

虚拟机回滚:虚拟机可以回退到以前的状态,有害病毒 / 蠕虫可能将受感染的虚拟机回滚到以前的状态,在回滚时,虚拟机会将其重新暴露给安全漏洞。

Hypervisor 自身漏洞:导致虚拟机信息被窃取或篡改。

为了提高 Hypervisor 的安全性,建立相应的安全性目标很重要,相关要求目标如下表所示:

表3.4-1 Hypervisor的安全性目标

安全目标

要求

隔离性

vCPU 调度隔离安全、内存隔离、网络隔离、存储隔离

物理资源可被唯一指定分配给虚拟处理器,资源包括:SOC 的某个或某几个 CPU 核、 SOC 的一段连续或不连续的内存、SOC 的外设寄存器(如串口、USB)、SOC 的中断资源(可直接绑定到 vCPU 核某个 Guest OS 上,通过 Hypervisor 透传)

Hypervisor 完整性

为了实现整体系统完整性,建立并维护 Hypervisor 组件的完整性。

平台完整性

Hypervisor 的完整性取决于它所依赖的硬件和软件的完整性,需要利用加密芯片(如TPM)等硬件和固件机制来保护和检测底层平台的完整性。如果平台完整性受到损害,Hypervisor 和客户机将无法运行。

Audit

支持安全审计功能,可捕获和保护系统上发生的事件,以便安全复盘。

Hypervisor 的安全性能力可以从三个维度进行提升。

一是需要建立安全边界,这个边界由 Hypervi-sor 严格定义并且实施。Hypervisor 安全边界的保密性、完整性和可用性需要得到保证。边界能防御一系列攻击,包括侧向通道信息泄漏、拒绝服务和特权提升。虚拟机监控程序安全边界还提供网络流量、虚拟设备、存储、计算资源和所有其他虚拟机资源的隔离能力。

图3.4-20 虚拟机监控程序安全边界

安全边界的保密性可以通过传统的密码学方法来实施,完整性通过可信度量机制来保障,可信报告机制实现不同虚拟环境的可信互通,监控机制动态度量实体的行为,发现和排除非预期的互相干扰。虚拟技术提供的隔离机制将实体运行空间分开。整体虚拟化安全架构如下图。

图3.4-21 虚拟化安全架构

- 下一篇:国内外政策、法规与标准现状

- 上一篇:汽车基础软件信息安全与AUTOSAR

编辑推荐

最新资讯

-

R171.01对DCAS的要求⑤

2025-04-20 10:58

-

自动驾驶卡车创企Kodiak 将通过SPAC方式上

2025-04-19 20:36

-

编队行驶卡车仍在奔跑

2025-04-19 20:29

-

全国汽车标准化技术委员会汽车节能分技术委

2025-04-18 17:34

-

我国联合牵头由DC/DC变换器供电的低压电气

2025-04-18 17:33

广告

广告