汽车基础软件信息安全关键技术

-

STRIDE 安全建模方法

微软最早提出的 STRIDE 安全建模方法代表六种安全威胁:身份假冒(Spoofing)、篡改(Tamper- ing)、抵赖(Repudiation)、信息泄露(Information Disclosure)、拒绝服务(Denial of Service)、特权提升(Elevation of Privilege)。

表3.1-1六种安全威胁

属性

威胁

定义

例子

认证

Spoofing(假冒)

冒充 ECU 或者用户

模 拟 某 ECU 进 行 报

文发送

完整性

Tampering(篡改)

修改数据

修改配置变量,修改报

文信息

不可

抵赖性

Repudiation(否认)

宣称未做过某个行为

否认购买支付记录

机密性

Information Disclosure(信

息泄露)

暴露信息给未经授权的访问者

密钥,定位信息

可用性

Denial of Service(拒绝

服务)

使服务对用户拒绝访问或降级

车辆无法启动,功能无

法使用

授权

Elevation of Privilege(权

限提升)

未经授权获取权限

租用车辆人员获取车

主权限

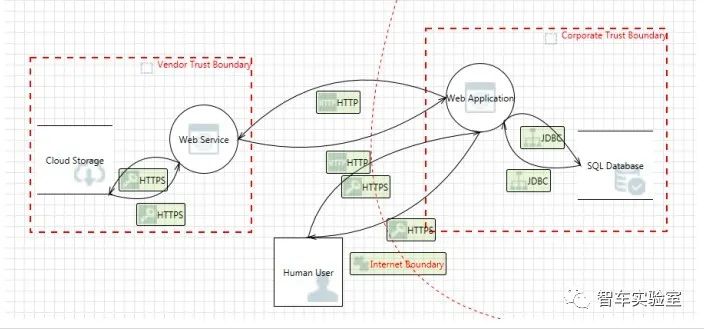

第一步:绘制数据流图。根据功能逻辑,绘制数据在实体间的传递和存储。其中数据流图包含四个要素:实体、数据处理、数据存储、数据流。其中实体代表处理数据的用户、设备等实体;数据处理表示针对数据的处理过程,有输入输出路径;数据存储表示存储数据的内部实体,如数据库、消息队列、文件等;数据流表示实体与数据处理、数据处理之间或数据处理与数据存储之间的交互。

图 3.1-1 数据流图

第二步:识别威胁。STRIDE威胁建模方法已经明确了每个数据流图元素具有不同的威胁,其中外部实体只有仿冒(S)、抵赖(R)威胁,数据流只有篡改(T)、信息泄露(I)、拒绝服务(D)威胁,出来过程有所有六种(STRIDE)威胁,存储过程有篡改(T),信息泄露(I)、拒绝服务(D)威胁,但如果 是日志类型存储则还有抵赖(R)威胁。具体可以对照如下表格进行识别。

表 3.1-2 要素与威胁类型关联

要素

S

T

R

I

D

E

实体

√

√

数据处理

√

√

√

√

√

√

数据存储

√

√

√

√

数据流

√

√

√

第三步:确定应对措施。针对不同的威胁确定应对措施,如为检测存储数据的篡改可以通过消息校验码、签名等方式进行检测。若实体的假冒导致了危害,可以通过身份认证方式进行。参考的应对措施如下表:

第四步:安全验证。在威胁建模完成后,需要对整个过程进行回顾,不仅要确认缓解措施是否能够真正缓解潜在威胁,同时验证数据流图是否符合设计,代码实现是否符合预期设计,所有的威胁是否都有相应的缓解措施。最后威胁家命名报告留存档案,座位后续迭代开发、增量开发时威胁建模的参考依据。

表 3.1-3 参考应对措施

威胁类型

应对措施

S

身份认证、数字证书、声纹、虹膜、个人信息

T

完整性校验、访问控制

R

安全审计、数字签名

I

权限管理、数据加密

D

灾备设施、流量过滤

E

权限最小化

- 下一篇:国内外政策、法规与标准现状

- 上一篇:汽车基础软件信息安全与AUTOSAR

编辑推荐

最新资讯

-

全国汽车标准化技术委员会汽车节能分技术委

2025-04-18 17:34

-

我国联合牵头由DC/DC变换器供电的低压电气

2025-04-18 17:33

-

中国汽研牵头的首个ITU-T国际标准正式立项

2025-04-18 17:32

-

为什么要进行汽车以太网接收测试?汽车以太

2025-04-18 17:26

-

产品手册下载 | NI 全新USB数据采集-NI mio

2025-04-18 16:39

广告

广告