汽车基础软件信息安全关键技术

(Trusted Application,TA)在不同的TEE 移植。TEE 主要安全特性包括:

-

硬件机制保护:TEE 物理隔离于 REE、TEE 可以访问 REE 的内存、REE 无法访问受硬件保护的TEE 内存,只能通过特定的入口与 TEE 通信。

-

三层隔离机制:支持 TEE 和 REE 间隔离,TA 间相互隔离,TA 和 TEE 内核间隔离。

-

支持多 TA 运行:TEE 中可以同时运行多个 TA,服务于 REE 侧的安全应用。

-

支持安全启动:TEE 和 TA 中的可执行代码在执行前先要被验证。

-

安全存储机制:存储证书密钥等重要数据,满足认证性、完整性和机密性需求。

-

高性能运行:TEE 运行时独占 CPU 核的全部性能,TA 运行完释放 CPU 资源。

-

灵活易扩展:TEE 存储、运行空间可定制,TA 支持静态、动态加载,易于开发维护。

-

开发接口规范化:遵从国际 GP 标准,安全应用可在多种平台上移植。

-

适配 AUTOSAR 接口:AUTOSAR 安全需求组件可通过 TEE 实现,在 REE 侧适配 AUTOSAR 标准接口,例加解密组件、更新管理组件等。

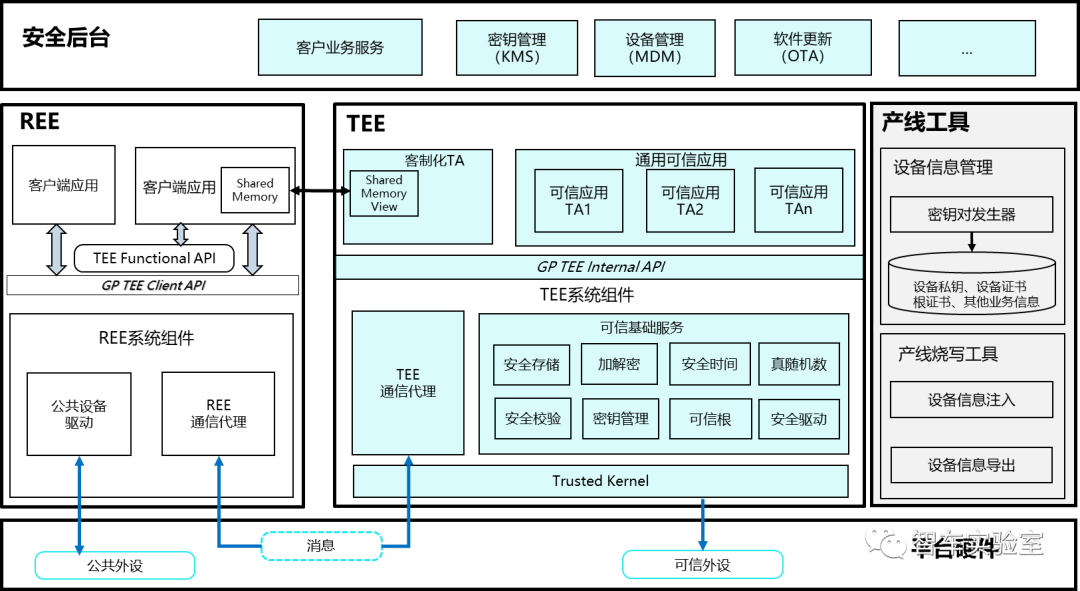

基于 TEE 系统的软件栈主要组件如下图所示。

图3.4-22 基于TEE系统的软件栈组件

软件栈主要由 REE、TEE、安全后台、产线工具组成。客户端应用运行在 REE 侧,调用 TEE Client API,再通过 REE 通信代理和 TEE 通信代理实现与 TEE 环境的交互,对应的 TA 完成特定安全功能。安全后台主要负责可信服务的后台业务逻辑,实现端到后台的闭环安全流程,例如设备管理、密钥管理、软件更新等功能。产线工具主要负责设备信息的导入导出,包括根证书密钥等信息。TEE 主要提供运行环境、可信基础服务、通用可信应用、客户客制化可信应用,TEE 运行环境一般采用 Trusted Kernel 实现。可信基础服务基于Trusted Kernel 开发,基于这些可信基础服务提供满足GP 规范要求的TEEInternalAPI 接口, 用于开发通基础业务和客户客制化业务。

可信基础服务主要功能说明如下:

表3.4-3 可信基础服务主要功能

基础服务

功能说明

安全存储

为数据提供加密存储或可信存储区域,保证数据的机密性和完整性,防止数据被非法

篡改或非法获取。加密密钥动态生成且不出可信安全域。

安全加解密

支持国际或国密算法,包括对称密码算法、公钥密码算法、散列密码算法等。可支持

芯片内置加解密引擎或外接加解密硬件模块。

安全时间

提供不能被非法篡改的时间接口,仅存于安全可信环境下,主要用于安全日志、视频

数据等可审计的场景。

真随机数

支持在可信环境下获取硬件产生的随机源,且在 REE 侧无法获取此随机源。主要用

于密码算法的随机因子。

安全校验

检查安全应用 TA 加载时的镜像完整性和真实性,确保未被非法篡改。

基础服务

功能说明

密钥管理

为每个安全应用 TA 随机产生共享密钥,保护各 TA 的数据,且 TA 间互不可见密钥。

可信根

绑定硬件唯一标识信息,运行阶段生成。在可信环境下可以获取此信息,且各设备都

不同且唯一。

安全驱动

外部设备仅允许 TEE 侧的访问(例 SPI、UART、I2C 等),而 REE 侧无法访问。

TEE 技术目前已成为移动终端的标配,不仅提供了合适的保护强度,也平衡了成本和易开发性,并日趋成熟。其安全性、稳定性、灵活性、扩展性越来越得到车企的重视,随着车载的安全合规性要求和车企的主动防御需求,TEE 技术也为车企提供了更多的选择,目前 TEE 技术已应用在车载的信息娱乐系统、中央计算单元、车联网系统等部件中,以保护设备的安全资产,相信 TEE 技术会在今后的车载信息安全上发挥更大的作用。

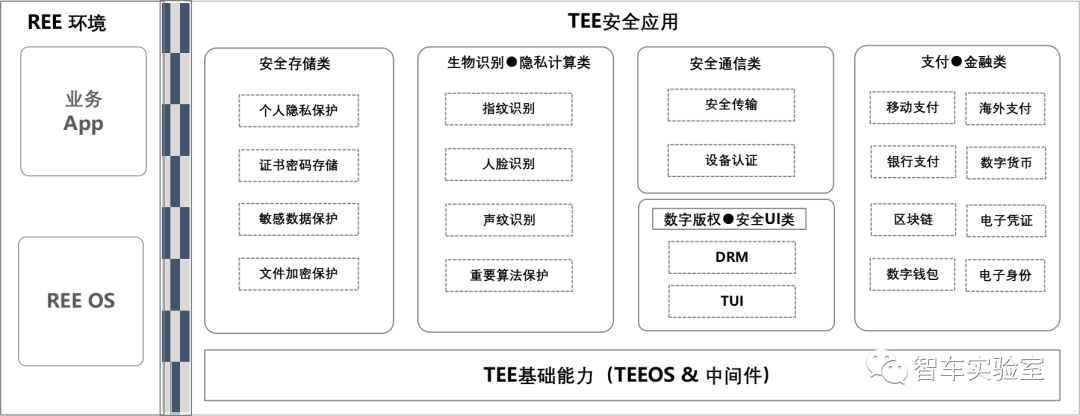

图3.4-23 TEE技术架构

- 下一篇:国内外政策、法规与标准现状

- 上一篇:汽车基础软件信息安全与AUTOSAR

编辑推荐

最新资讯

-

R171.01对DCAS的要求⑤

2025-04-20 10:58

-

自动驾驶卡车创企Kodiak 将通过SPAC方式上

2025-04-19 20:36

-

编队行驶卡车仍在奔跑

2025-04-19 20:29

-

全国汽车标准化技术委员会汽车节能分技术委

2025-04-18 17:34

-

我国联合牵头由DC/DC变换器供电的低压电气

2025-04-18 17:33

广告

广告