杜克大学的MadRadar攻击导致汽车雷达“幻觉”

当你的车看到不存在的东西时会发生什么?

一辆黑色轿车静静地行驶在一条安静的郊区道路上,司机静静地哼着歌,汽车的自动驾驶仪控制着驾驶。突然,红色闪光灯和声音警告声响起,司机看着仪表盘屏幕,看到一辆汽车的轮廓向他们加速迎面相撞,然而前灯透过挡风玻璃什么也没看到。汽车的自动驾驶转向车辆到沟里。愤怒的司机环顾四周,没有发现其他车辆。。。

随着越来越多的车辆逐步走向自动驾驶,雷达通过在不利环境下提供视觉发挥了关键作用。然而,这些好处为使用MadRadar等欺骗硬件的恶意攻击打开了大门。

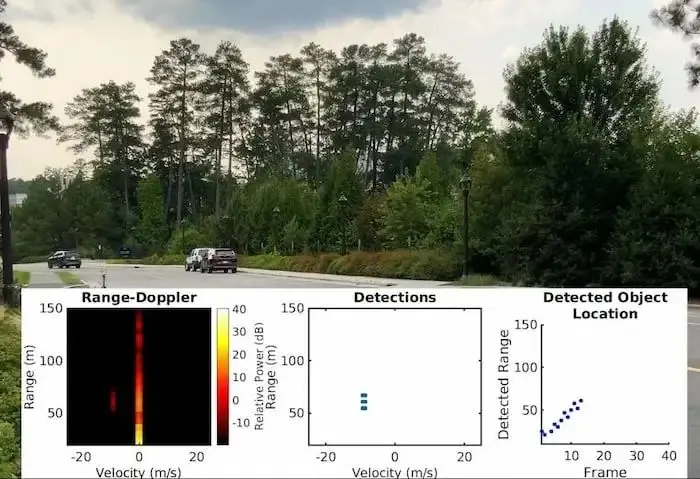

杜克大学的研究人员开发了一种系统,可以欺骗汽车雷达,消除其检测汽车位置的能力,如上所示。

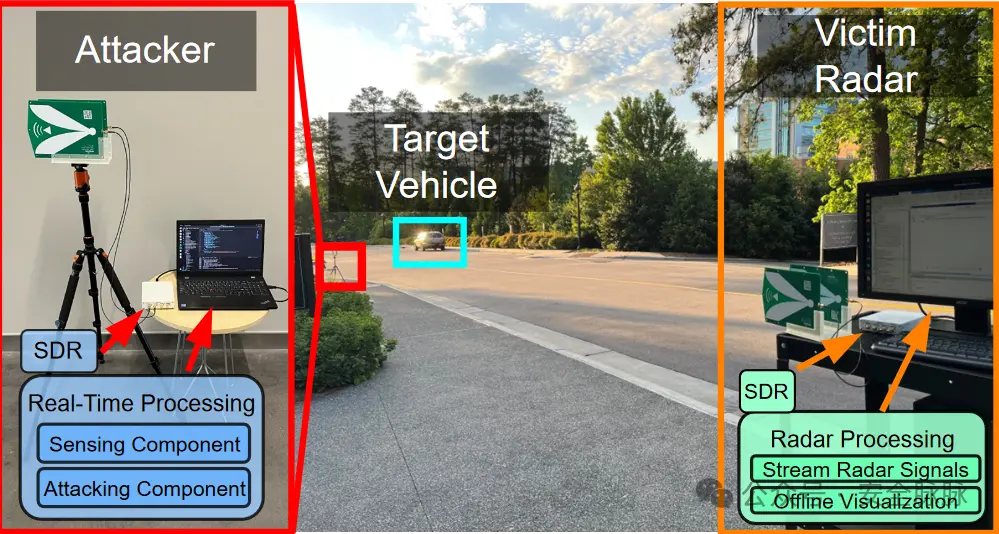

由Miroslav Pajic博士和Tingjun Chen博士领导的杜克大学小组希望利用MadRadar揭示雷达的弱点,以便OEM可以开发更安全的自动驾驶汽车。

汽车雷达的基本原理

汽车雷达传感器使用比光波频率更低的电磁波,使它们能够在黑暗中,能见度差的条件下以及相机可能产生不清晰图像的其他场景中看到。雷达作为闪光相机的EM对应物工作,其中雷达发出EM信号(或在相机的情况下的“闪光”)并测量反射信号以了解感测环境。

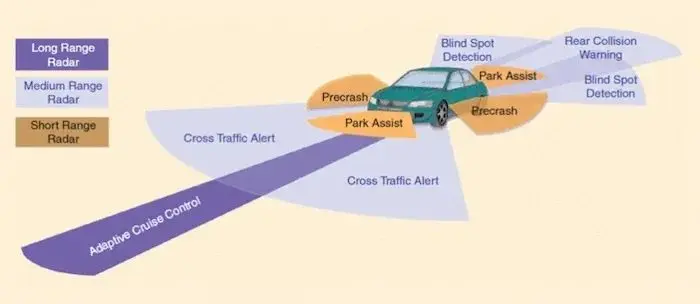

雷达在现代车辆中具有许多功能,从停车辅助到自适应巡航控制的远程测量。

这种操作的简单性,虽然肯定有利于测量距离和速度,但为欺骗攻击打开了大门,恶意攻击者可以通过注入伪造的信号来添加或删除目标来混淆雷达。在一个案例中,杜克大学的研究人员讨论了一辆假的迎面而来的汽车如何导致自动驾驶系统偏离道路。

假阳性、假阴性和转换攻击

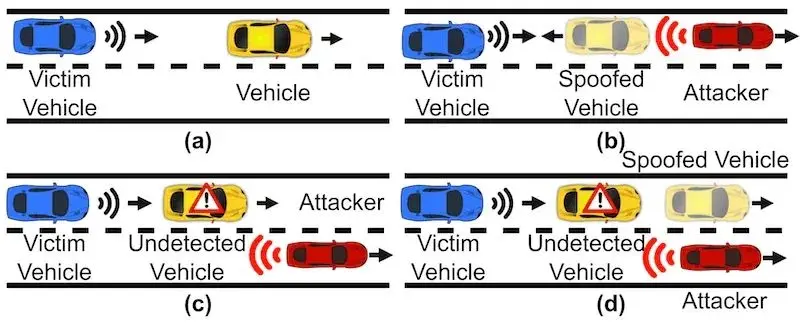

在一次演示中,MadRadar向目标汽车发送信号,使其感知到另一辆实际上不存在的汽车。这涉及到基于时间和速度修改信号的特征,以模仿真实的接触的样子。

实验的真实场景

在第二个更复杂的例子中,它欺骗了目标的雷达,使其认为相反-当一辆车确实存在时,没有经过的车。它通过在汽车的真实位置周围巧妙地添加掩蔽信号来实现这一点,以创建一种混淆雷达系统的亮点。

“你必须明智地向雷达系统添加信号,因为如果你只是淹没整个视野,它会立即知道出了问题,”帕吉克实验室的博士生大卫亨特说。

在第三种攻击中,研究人员将这两种方法结合起来,使其看起来就像一辆现有的汽车突然改变了路线。研究人员建议汽车制造商尝试随着时间的推移随机化雷达系统的操作参数,并在处理算法中添加安全措施以发现类似的攻击。

“想象一下自适应巡航控制系统,它使用雷达,相信我前面的车正在加速,导致你自己的车加速,而实际上它根本没有改变速度,”帕伊奇说。“如果这是在晚上做的,当你的汽车摄像头发现的时候,你就有麻烦了。”

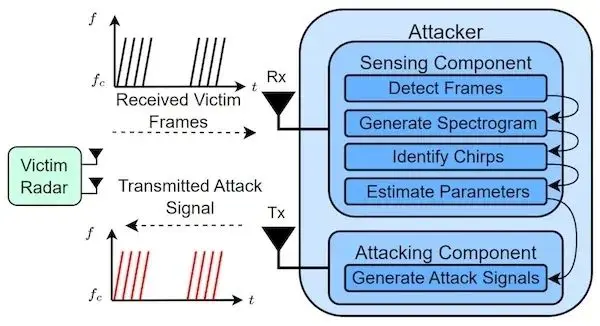

MadRadar系统可以对雷达系统进行三种攻击:假阳性(FP)、假阴性(FN)和转换攻击。在每种情况下,MadRadar系统首先通过接收其发送的信号来了解受害者雷达,以找出带宽,chirp time和帧时间。

MadRadar的框图

FP攻击模仿汽车不存在时的响应。它们可以通过精确衰减和相位延迟接收到的信号来执行,以“迷惑”受害者雷达,使其认为物体在其范围内。然而,汽车OEM厂商早就知道这些攻击,并在安全测试设置中对其进行了全面测试。

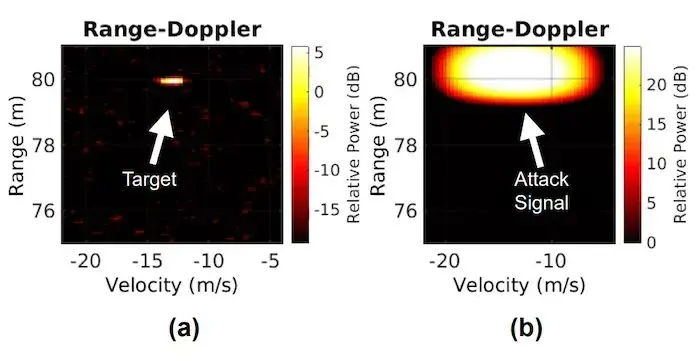

MadRadar的FN攻击的工作原理是用看起来很大的背景噪声来掩盖真实的目标(a)。因此,(B)CA-CFAR算法不能检测到真实的目标。

另一方面,FN攻击是杜克研究人员在他们的研究中引入的一个新功能。FN攻击利用汽车雷达系统的CA-CFAR技术,可以减少噪声和杂波的影响。通过模拟一个没有明显峰值的广泛目标,MadRadar可以欺骗受害者雷达,使其相信没有目标存在,而实际上有一个。

(a)ao攻击、(B)假阳性攻击、(c)假阴性攻击和(d)转换攻击的示例业务场景。

最后,转换攻击表明一个真实的对象正在以一种非真实的方式移动。例如,一辆迎面而来的汽车可能看起来像是要换到驾驶员车道上,而实际上,它正在正常行驶。然而,从汽车的角度来看,这可能会导致对驾驶员和行人造成巨大伤害的规避行为。

打造更安全的自动驾驶汽车

杜克大学的研究人员希望他们的工作可以帮助OEM加强汽车雷达的安全性,防止MadRadar和类似的攻击。例如,他们认为动态跳频可以使雷达工作点随机化,防止MadRadar等系统锁定和预测雷达的响应。

编辑推荐

最新资讯

-

全国汽车标准化技术委员会汽车节能分技术委

2025-04-18 17:34

-

我国联合牵头由DC/DC变换器供电的低压电气

2025-04-18 17:33

-

中国汽研牵头的首个ITU-T国际标准正式立项

2025-04-18 17:32

-

为什么要进行汽车以太网接收测试?汽车以太

2025-04-18 17:26

-

产品手册下载 | NI 全新USB数据采集-NI mio

2025-04-18 16:39

广告

广告