法规解读丨R155法规对零部件信息安全的要求解读

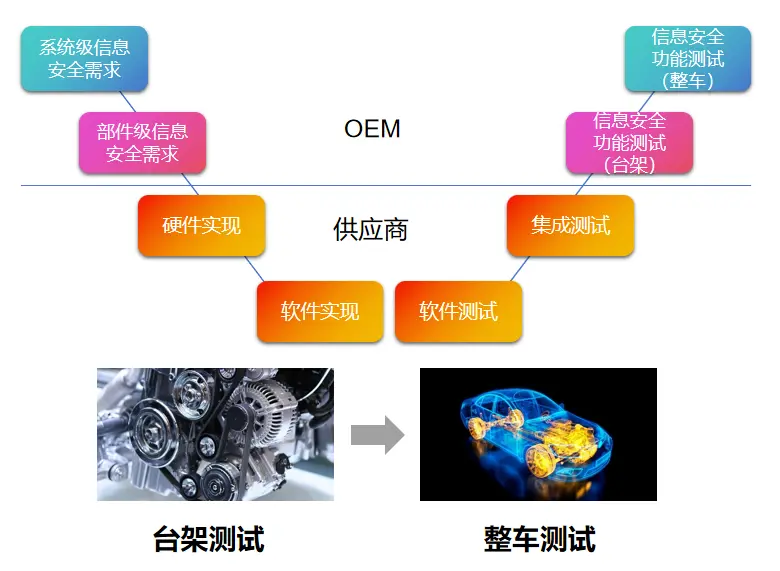

智能网联汽车的普及使整车电子电气架构日益复杂、联网零部件增多,虽然显著提升了汽车的智能化水平,但同时也引发了信息安全挑战。为此,国际汽车网络安全法规UN R155,为汽车信息安全提供了指导。该法规规定了车辆制造商(OEM)在网络安全方面的责任,要求OEM必须获得网络安全管理体系(CSMS)合规证书和车辆型式认证(VTA)证书,并证明其有效管理供应商与OEM在网络安全活动上的互动。

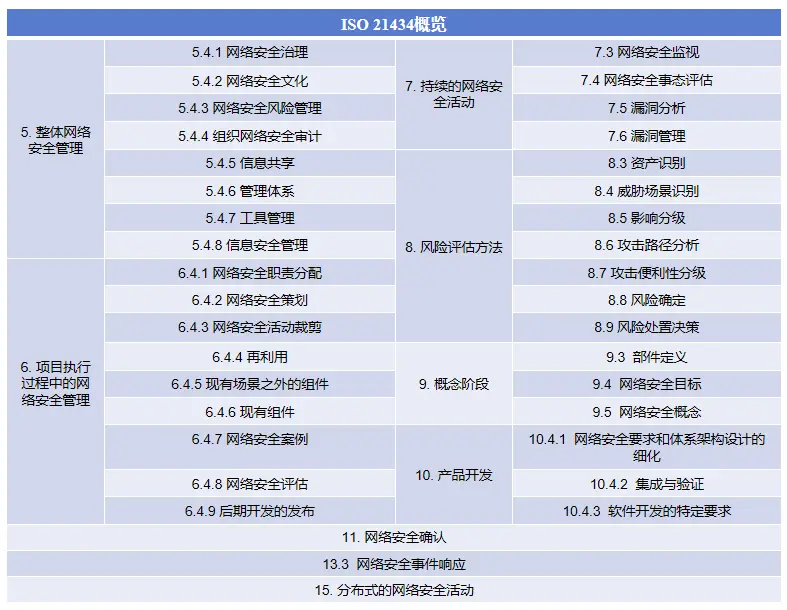

在实际操作中,OEM通常要求供应商提供材料证明其产品及自身的网络安全实力。尽管R155法规未明确供应商实施的具体要求,但供应商可参照ISO 21434标准执行。本文将从威胁分析与风险评估、网络安全目标、网络安全需求、安全验证和确认、安全文档和报告、供应链安全以及持续改进等方面,分析R155法规对汽车零部件信息安全的要求。

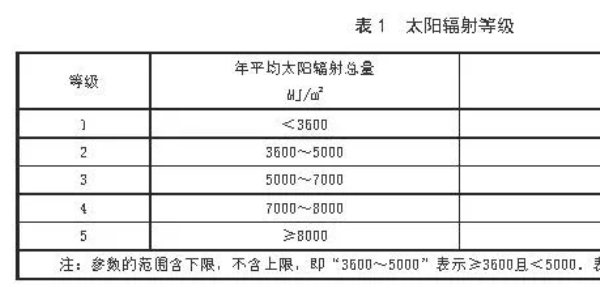

01 威胁分析与风险评估(TARA)

车辆可能受到的网络安全威胁包括物理访问控制、网络安全、软件安全、数据隐私和保护、操作安全、远程访问控制以及供应链安全等方面。R155法规5.1.1强调了对网络安全风险的评估和缓解,要求OEM对生产车辆进行评估并制定措施。车辆零部件是车辆网络安全的重要组成部分,因此供应商也需对提供的零部件进行网络安全威胁评估,确保其安全性,并协助OEM完成整体的TARA报告。同时,供应商还需对这些威胁进行量化评估,以确定其严重性和发生可能性。

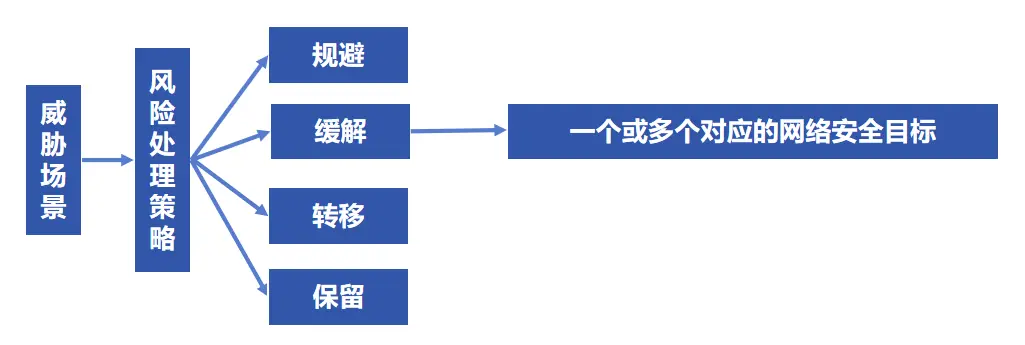

02 网络安全目标

网络安全目标是零部件供应商从其TARA报告中获得的,是针对特定系统功能特性所必须满足的安全要求。这些目标与具体的威胁场景紧密相连,综合考虑潜在的攻击路径以及已策划的风险处置策略。风险处置策略大致可分为四种:规避、缓解、转移和保留风险。当选择“缓解”作为处置策略时,必须明确并制定对应的网络安全目标。

图1 风险处置策略

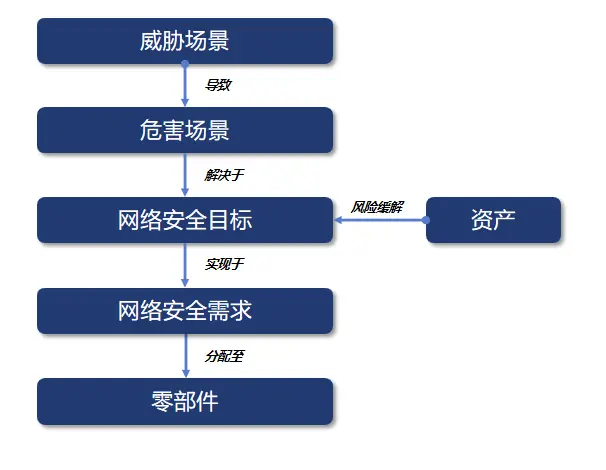

03 网络安全需求

经过安全目标分析的架构和零部件,都有其对应的安全需求,但此时的需求更多还是属于方向性的,还需要考虑标准法规、业界认可的最佳实践、企业以往项目的经验等方面的内容使其更加具体。

在进行安全需求分析时,针对某一条目标,分析出所有的可进行攻击的路径,供应商可参考R155附录5中的威胁场景(T)和缓解措施(M)或已发布的相关信息安全标准给出相关资产对应的安全要求,即可满足对应的安全目标。

图2 ISO21434信息安全活动核心逻辑图

中汽研科技 综合业务部部长助理张秀丽:“当安全问题被广泛报道或成为行业关注焦点时,汽车零部件供应商往往更需要专业检测服务来确保他们的产品符合标准,零部件信息安全需求曲线会因法规变化或主机厂突发事件而陡峭上升。”

04 安全验证和确认

安全验证活动的核心目的是验证供应商所开发的零部件/子系统是否符合既定的网络安全需求及设计规范。在实际项目执行过程中,对于与网络安全相关的零部件,需要验证其是否100%实现了产品设计时的网络安全需求,例如车载网络安全通信需求、车云安全通信需求、密钥管理安全需求、应用安全技术需求、安全启动需求等。(此处只简略概括,在具体制订需求时,应根据零部件供应商产品的具体功能,进行更加详细和具体的细化。)

确认活动是为了确认安全目标的有效性,即安全目标被完整实现。在确认活动中,实施的规范应充分考虑产品的实际配置情况,并将渗透测试作为其中一项重要内容。零部件/子系统级别的渗透测试是与传统验证阶段有区别的增量工作,并非强制要求,可根据项目的实际情况,进行相关的漏洞扫描、渗透测试和模糊测试。对于确认过程中发现的问题,应实施有效的管理措施。若相关风险无法得到有效控制,则可能需要对设计进行重新调整。最终,需确保在产品开发阶段识别的所有风险都已得到妥善处理。

图3 网络安全需求验证流程

中汽研科技 网联测试平台总监李奇:“ISO 21434标准对零部件的信息安全提出了具体的要求,包括硬件、软件和通信系统等方面。例如,要求零部件在设计和开发过程中,必须考虑到数据加密、访问控制、身份验证等安全机制,以确保零部件在使用过程中不受未经授权的访问、修改或破坏。”

05 安全文档和报告

零部件供应商应当协助OEM构建一个全面的质量管理体系,以坚实支撑网络安全工程的实施。该体系重点涵盖变更管理、文档管理、配置管理以及需求管理等核心环节。供应商提交的文档应包括对其产品的所有测试结果、发现的安全问题和实施的修复措施。特别强调的是,产品的安全配置信息必须在产品终止维护之前保持其可用性和可追溯性。

06 供应链安全

在进行分布式网络安全活动时,OEM会将整体的网络安全目标和网络安全需求下发到供应商,供应商应通过安全验证和确认活动去证明自己满足要求。此外,还应考察目标供应商依据ISO 21434标准执行开发与后期维护活动的能力。这一评估可以基于供应商对ISO 21434标准的遵循程度,或其先前实施其他国家及国际网络安全标准的评估成果。

图4 ISO 21434概览图

07 持续改进

持续的信息安全活动应分布在零部件全生命周期的各个阶段中,包括网络安全监控、安全事件评估、漏洞分析、漏洞管理。

网络安全监控用定义的规则对网络安全活动中产生的信息进行筛选,以确定是否成为一个或多个网络安全事件;一般由OEM对其生产车辆的网络安全活动进行监控,再将问题反馈给零部件供应商;

网络安全事件评估要求对检测到的安全事件进行分类、评估其性质、严重程度和潜在影响;

漏洞分析是对车辆网络系统中潜在的弱点进行详细审查,以确定其是否构成安全漏洞,并评估漏洞的风险等级;

漏洞管理是指针对车辆网络系统中发现的安全漏洞进行跟踪、评估、修复和控制的过程,包括漏洞信息收集、风险等级评估、制定修复计划、部署安全补丁以及漏洞通报和沟通等环节。

图5 中汽研科技零部件信息安全验证测试现场

最新资讯

-

大卓智能端到端直播实测,16公里复杂路段挑

2025-04-25 17:16

-

《汽车轮胎耐撞击性能试验方法-车辆法》等

2025-04-25 11:45

-

“真实”而精确的能量流测试:电动汽车能效

2025-04-25 11:44

-

GRAS助力中国高校科研升级

2025-04-25 10:25

-

梅赛德斯-AMG使用VI-CarRealTime开发其控制

2025-04-25 10:21

广告

广告